Статистика заражений различных ОС Windows

Постоянные читатели блога уже знакомы с записями, в которых я

разбирал любопытные факты из отчетов по безопасности Microsoft,

например, за вторую половину 2011 года и первую половину 2012 года. По сравнению со вторым из них мало что изменилось:

- Уязвимости в Java и Adobe эксплуатируются в разы активнее, чем уязвимости ОС Windows.

- Страсть к халяве не идет на спад, и самым популярным семейством вредоносных программ остается Win32/Keygen.

- Россия прочно удерживает четвертое место в мире по количеству

зараженных ПК, а уровень вредоносных и фишинговых сайтов на территории

страны превышает среднемировой в 1.5 раза.

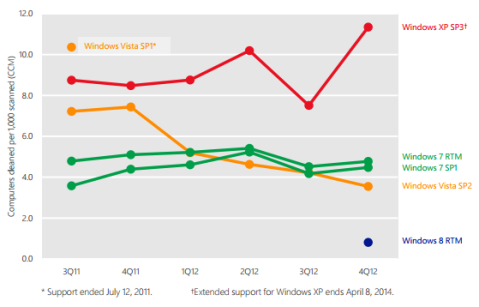

И даже статистика заражений ОС Windows не преподносит сюрпризов,

несмотря на появление в списке Windows 8. Скачок уровня заражений

Windows XP в четвертом квартале 2012 года связан со взрывным ростом

активности фальшивого антивируса Win32/OneScan

в Корее. Напомню, что уровень означает число ПК с обнаруженными

вредоносными программами на каждую тысячу компьютеров, просканированных MSRT.

Увеличить рисунок

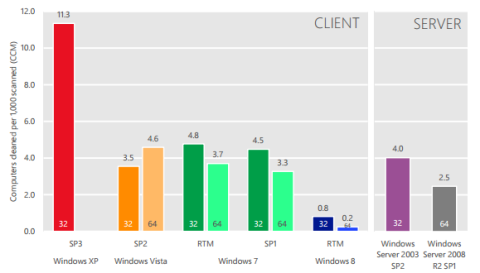

Столь низкий уровень заражений Windows 8 объясняется в первую очередь

тем, что пока на нее перешли, в основном, энтузиасты, обладающие более

высоким уровнем компьютерной грамотности. Они же склонны сознательно

выбирать 64-разрядные системы, снабженные защитными технологиями,

недоступными в 32-разрядных ОС.

Увеличить рисунок

Но есть и еще один фактор, который поспособствует тому, что в

будущем Windows 8 продемонстрирует уровень заражений ниже, чем у Windows

7. Это – встроенный антивирус Windows Defender, обладающий тем же

интерфейсом, движком и базами обновлений, что и Microsoft Security

Essentials, предназначенный для предыдущих версий Windows.

Статистика заражений ОС Windows сквозь призму наличия антивируса

В принципе, Капитан Очевидность подсказывает, что с антивирусом

вероятность заражения ниже, чем без оного. Однако разве не любопытно

посмотреть на конкретные статистические данные, собранные с помощью MSRT

с миллионов ПК?

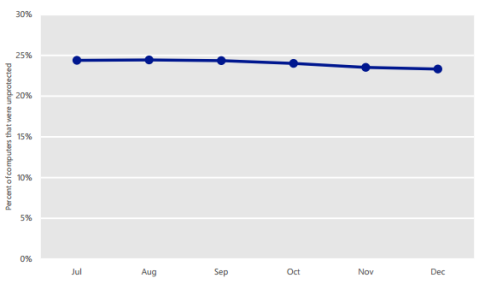

В своем отчете Microsoft использует термин «незащищенные ПК», относя к

таковым системы, на которых антивирус не установлен или работает с

устаревшими базами. Как выяснилось, во второй половине 2012 года в эту

категорию попадал каждый четвертый ПК!

Увеличить рисунок

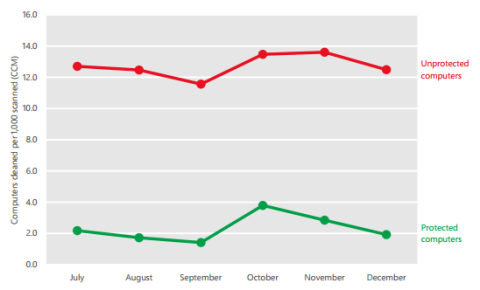

Неудивительно, что незащищенные ПК (красный график) заражались в

среднем в 5.5 раз чаще, чем системы с обновленными антивирусами (зеленый

график).

Увеличить рисунок

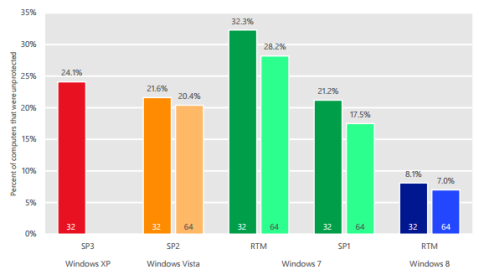

Любопытен также расклад незащищенных ПК по операционным системам.

Честно говоря, я ожидал даже более высокого уровня заражений на Windows

XP. Но зато совсем не удивился тому, что владельцы Windows 7 без SP1

относятся безответственно не только к обновлению ОС, но и наличию антивирусной защиты.

Увеличить рисунок

Обратите внимание, что на Windows 8 зафиксирован самый низкий уровень незащищенных ПК, благодаря наличию Windows Defender.

Тем не менее, 7-8% людей умудряются отключать встроенную антивирусную защиту Windows 8, не устанавливая ничего взамен!

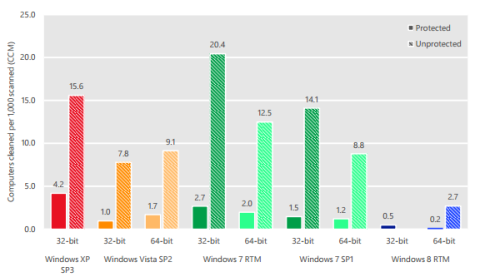

Наконец, взгляните на расклад по операционным системам и разрядностям

в контексте наличия актуального антивируса. Незащищенные ПК обозначены

штриховкой, а защищенные – сплошной заливкой.

Увеличить рисунок

Ожидаемо, системы без должной защиты заражаются чаще вне зависимости от версии и разрядности. В частности:

- Windows XP в 4.7 раза

- Windows 7 SP1 в 9.4 раза (х86) и 7.3 раза (х64)

- Windows 8 x64 в 13.5 раз

Адепты Windows XP вряд ли удержатся от вывода, что старая ОС почти в

три раза устойчивее к заражениям при работе без антивируса, нежели

Windows 8. Однако я вижу два фактора, делающие такое суждение несколько

поверхностным.

- Заражение – это обнаруженная вредоносная программа, но вовсе не

факт, что она может нанести вред конкретной операционной системе.

Классический пример – семейство INF/Autorun, включенное во все наборы для атаки,

но не представляющее никакой угрозы для Windows 7 и более новых ОС

(впрочем, как и для Windows XP с установленным обновлением).

- Windows 8 только что вышла, т.е. установлена начисто на всех ПК. А что люди делают после установки ОС? Правильно, устанавливают программы. Теперь вспомните про неуемную страсть к халяве, и все встанет на свои места.

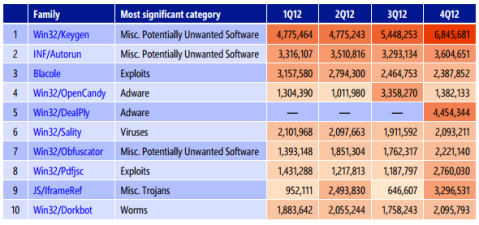

Win32/Keygen и INF/Autorun являлись самыми широко распространенными

семействами вредоносных программ на протяжении 2012 года (за исключением

скачка рекламного «вредоноса» DealPly на территории Бразилии в

четвертом квартале).

Увеличить рисунок

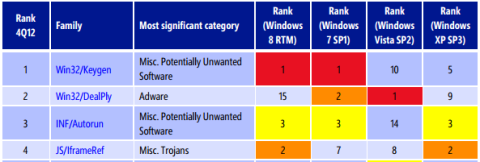

В таблице ниже те же семейства выстроены по ранжиру для каждой

ОС. Обратите внимание, что Keygen и Autorun оккупируют места в первой

тройке на Windows 8.

Увеличить рисунок

Нужен ли антивирус опытным пользователям

Приведенные выше данные наглядно подтверждают, что наличие актуальной

антивирусной защиты в снижает уровень заражений по экосистеме Windows в

целом. Другими словами, подавляющему большинству пользователей

антивирус абсолютно необходим.

Следуйте рекомендациям Microsoft

Я всегда подчеркивал пользу от следования рекомендациям Microsoft, которые в данном случае выражены в центре поддержки.

Однако есть категория людей, считающих себя достаточно опытными, чтобы

избежать заражения без резидентного антивируса (ну, может, только один раз за год словить вымогателя :)

В этом одном разе и заключается более высокая вероятность

потери персональных данных, что может нанести ущерб финансам или

репутации.

Безусловно, ни один антивирус не обеспечивает 100% защиты от

вредоносных программ. Даже если исключить серьезные уязвимости 0-day,

которые вероятнее используются для целевых атак типа Aurora, производители защитного ПО с задержкой реагируют на любые новые угрозы.

Тем не менее, антивирус играет важную роль в комплексе мер, работающих в

реальном времени и повышающих устойчивость Windows к заражениям:

Я считаю, что опытный пользователь использует весь защитный арсенал, не пренебрегая никаким оружием.

Впрочем, существует один подход, которым можно оправдать работу без антивируса.

Альтернатива: SRP или AppLocker

Windows обладает технологиями контроля над запуском исполняемого кода.

Основной смысл SRP и AppLocker

сводится к тому, что запуск программ и скриптов разрешен только из

расположений, в которые у вас нет права на запись (например, Windows и

Program Files), а попытки выполнить их из других папок тихо блокируются

полностью.

Однако эти технологии даже не включены в состав младших изданий

Windows, поскольку рассчитаны на применение в организациях. Из этого в

домашней среде вытекает пара моментов:

1. Требуется высокая квалификация пользователя. По-настоящему

опытный пользователь, конечно, разберется с настройкой в графическом

интерфейсе. Но квалификация подразумевает также и понимание принципов

работы технологий, что в свою очередь требует более высокой дисциплины.

Заманчиво же вывести из-под действия политик, например, папки Downloads и

Scripts, но при таком подходе нечего и огород городить.

2. Требуется отключать ограничения на время установки и обновления приложений.

С точки зрения SRP или AppLocker эти действия эквивалентны, поэтому для

их успешного выполнения приходится временно деактивировать защиту.

Проблема в том, что происходит это в самый важный для безопасности

Windows момент – запуск исполняемого кода с полными правами!

Исключение составляют лишь программы, обновление которых реализовано с

помощью служб, выполняющихся от имени учетной записи «Система», на

которую политики не распространяются (таковыми являются, например, Adobe

Reader и Firefox). Минимизировать случаи отключения политик также

можно, создавая для конкретных подписанных программ правила

сертификатов, как это делает Вадимс Поданс, в чьем блоге вы найдете достаточно материалов для грамотной настройки SRP и AppLocker.

Так или иначе, я затрудняюсь рекомендовать всем читателям своего

блога SRP или AppLocker, но настоятельно рекомендую эти технологии тем,

кто считает себя достаточно опытными, чтобы работать без антивируса :)