Какие настройки являются "настройками безопасности”?

При том,

что в одном GPO может быть более 5000 настроек, я хочу на 100% точно

указать, о каких именно настройках я говорю в этой статье. Есть

специальный раздел в GPO, посвященный безопасности. Да, я знаю, что есть

и другие настройки, тоже связанные с безопасностью, но здесь я буду

говорить только об этом разделе.

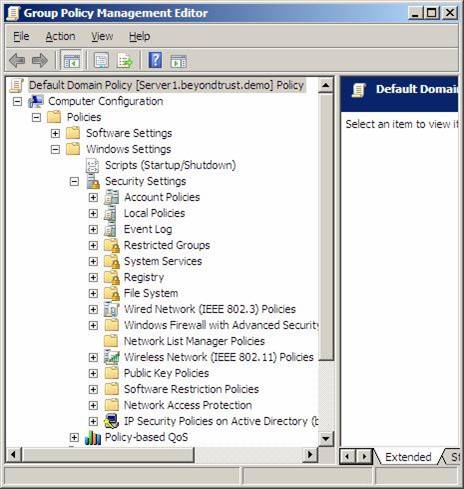

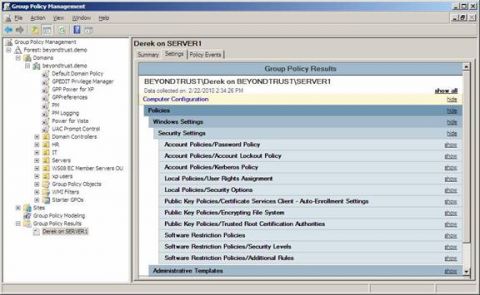

Чтобы найти этот раздел,

открывайте GPO, желательно через GPMC, так как у локального GPO набор

настроек отличается от настроек GPO в Active Directory. Открыв в

редакторе GPO, раскройте узел Computer Configuration\Policies\Windows

Settings\Security Settings, как показано на Рисунке 1.

Рисунок 1: Узел Security

Settings, раскрытый в редакторе Group Policy Management Editor

Тут

вы обнаружите целый букет настроек: нюансы реестра, пользовательские

права, разрешения для файлов/папок/реестра, безопасность беспроводной

связи, членство в группах и т.д. Большинство этих настроек

контролируются клиентским расширением, так что если одна из них

неудачна, проблемы будут у всех. С обратной стороны, если одна из них

успешно применяется, то и все должны хорошо работать (в теории!).

Проверка

#1

Из GPMC (на любой машине, где у вас есть административные

права) вы можете запустить инструмент Group Policy Results. Этот

инструмент встроен в GPMC, поэтому ничего особенного делать не нужно. В

GPMC вы сможете определить, какие настройки есть на целевом компьютере

из тех настроек безопасности, которые вы устанавливали через ваш GPO.

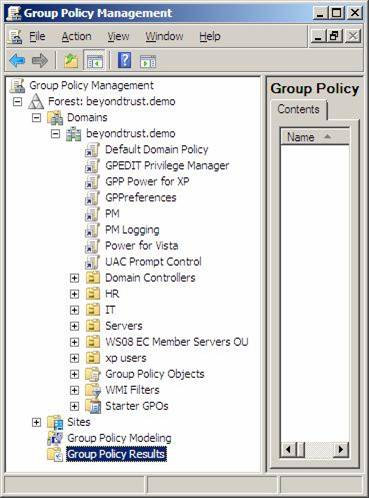

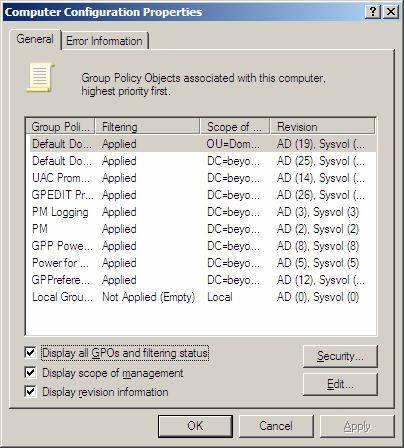

Чтобы

найти узел Group Policy Results в GPMC, посмотрите в нижнюю часть

консоли GPMC. Там вы и найдете узел Group Policy Results (Рисунок 2).

Рисунок 2: Узел Group

Policy Results в нижней части списка узлов в GPMC

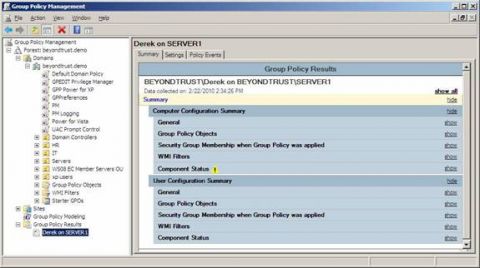

Этим

инструментом вы выбираете пользовательский аккаунт ('user account') или

компьютерный аккаунт ('computer account'), для которых вам нужны данные.

Сделать это можно, щелкнув правой кнопкой мыши на узле Group Policy

Results и выбрав мастер. Завершив работу с мастером, вы увидите

результат под узлом Group Policy Results, как показано на Рисунке 3.

Увеличить

Рисунок

3: Инструмент Group Policy Results демонстрирует результирующие

GPO и настройки для пользователя и компьютера

Из этого

интерфейса вы можете просмотреть многие аспекты примененных GPO, а также

их настроеки. Тут вам нужно посмотреть на различные результаты в правой

панели. Просмотрите объекты Group Policy Object, чтобы убедиться в том,

что ваш GPO применен, а не был отклонен по какой-то причине. Затем

проверьте Component Status на наличие ошибок, связанных с клиентским

расширение по безопасности. И, наконец, проверьте вкладку Settings,

раздел Security Settings и сделанные вами настройки (Рисунок 4).

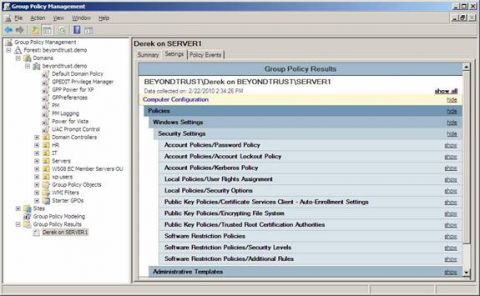

Увеличить

Рисунок

4: Вкладка Settings для инструмента Group Policy Results

показывает, какие настройки применяются к целевому компьютеру

Проверка

#2

Еще вы можете запустить RSOP.msc на целевом компьютере, что

даст вам абсолютно такую же информацию, что и первая проверка, только

формат интерфейса будет отличаться. На Рисунке 5 показано, как команда

RSOP.msc на целевом компьютере показывает настройки GPO в том же

формате, что и оригинальный GPO, который настраивался в редакторе. Такой

вид предпочтителен для некоторых, потому что не нужно беспокоиться о

пути к настройкам безопасности, а можно просто перейти прямо к узлу в

GPO и увидеть результаты.

Увеличить

Рисунок

5: Результат выполнения RSOP.msc на целевом компьютере

Более

подробную информацию о расширениях GPO и клиентских расширениях можно

получить, посмотрев внимательнее на этот интерфейс. Если вы щелкните

правой кнопкой мыши на узле Computer Configuration, вы сможете выбрать

опцию меню Properties. Здесь вы увидите примененные GPO, а также сможете

подключить просмотр следующих узлов (Рисунок 6):

- GPOs and

filtering status

- Scope of management of the GPO

- Revision

information about the GPO

Рисунок 6: Опция RSOP

Properties показывает дополнительные сведения о примененных GPO

Эта

информация поможет вам обнаружить причины того, что GPO или

соответствующие настройки не были применены.

Чтобы увидеть данные

клиента, выберите вкладку Error Information, как показано на Рисунке 7.

Увеличить

Рисунок

7: Вкладка Error Information в свойствах RSOP.msc

Здесь

вы видите, почему некоторое CSE мог быть не применено, что даст вам

информацию к размышлению о том, почему некоторые настройки могут

отсутствовать в интерфейсе RSOP.msc.

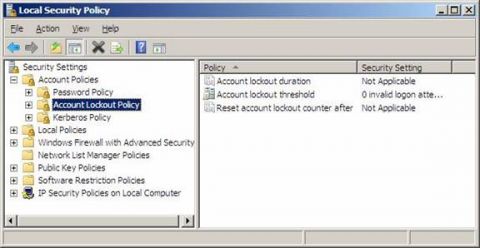

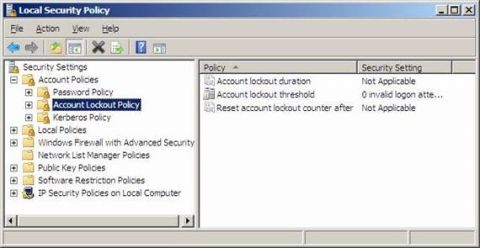

Проверка #3

Если вам

нужны только настройки безопасности, а не все настройки, установленные

GPO, можете запустить secpol.msc на целевом компьютере. Вам покажут

только одно подмножество GPO в том же формате, что и первоначальный

редактор GPO. Это показано на Рисунке 8.

Рисунок 8:

Secpol.msc показывает только настройки безопасности на целевом

компьютере

Есть два момента, связанных с этим инструментом, о

которых я должен упомянуть. Во-первых, он покажет вам БОЛЬШЕ, чем

просто настройки безопасности, развернутые с GPO. Это дает серьезное

преимущество, так как вы видите ВСЕ настройки безопасности на

компьютере, а не только те, что были установлены с GPO. Вы сразу можете

сказать, какие настройки идут от GPO в Active Directory, а какие были

применены локально. Если вы обратитесь к Рисунку 8, вы увидите, что

Account lockout threshold имеет отличающуюся от двух других настроек

иконку. Эта иконка показывает, что эта настройка – от GPO из Active

Directory, а две других были установлены локально.

Второй момент

заключается в том, что вы можете ясно увидеть, что инструмент secpol

показывает не так много настроек GPO, как инструмент RSOP.msc. Так что,

если вам нужны какие-то определенные настройки, вам стоит работать с тем

инструментом, которой точно отображает те данные, которые вам нужны.

Заключение

Как

видите, у вас много вариантов (это был не исчерпывающий список) помочь

себе в проверке статуса настроек безопасности, установленных с помощью

GPO. Эти инструменты уже встроены, и они очень полезны. Конечно, у вас

должно быть достаточно администраторских прав, чтобы запускать их, но

если все в порядке, вы легко сможете увидеть, какие настройки были

применены, какие - нет, а также возможные причины этого.