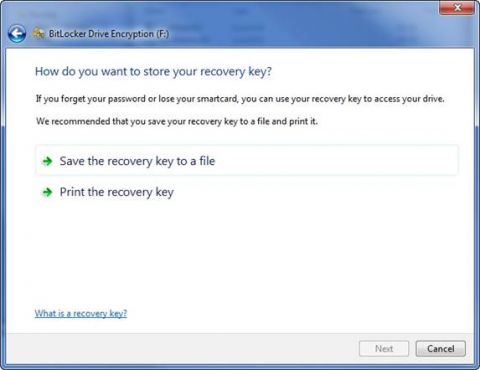

Если вернуться к первой части этого цикла статей, вы вспомните, что

при шифровании носителя с помощью BitLocker операционная система Windows

выводит сообщение, похожее на то, что показано на рисунке A, говорящее о

том, что в случает утраты пароля можно использовать ключ восстановления

для получения доступа к накопителю. ОС Windows не только автоматически

предоставляет вам такой ключ, она заставляет вас либо распечатать его,

либо сохранить в файл.

Увеличить

Рисунок A: BitLocker защищает пользователей от утраты пароля, предоставляя ключ восстановления

Наличие ключа восстановления очень полезно, но в реальности это просто

непрактично. Как много пользователей, по-вашему, даже вспомнит о

существовании ключа, а еще меньше вспомнит о том, куда они его

распечатали? Потеря ключа шифрования может иметь самые тяжелые

последствия в корпоративных средах, где данные зачастую невозместимы. К

счастью, вам не нужно полагаться на конечных пользователей для

отслеживания паролей восстановления. Можно хранить ключи восстановления в

Active Directory.

Подготовка Active Directory

Прежде чем

можно будет настроить BitLocker на хранение ключей восстановления в

Active Directory, нам нужно выполнить несколько операций по подготовке.

Как вы, наверняка, знаете, BitLocker to Go был впервые представлен в

Windows 7 и Windows Server 2008 R2. По этой причине вполне резонно, что

если вам нужно, чтобы BitLocker to Go поддерживал хранение ключей

восстановления на уровне Active Directory, вам нужно будет выполнить ряд

операций на своих контроллерах домена Windows Server 2008 R2.

Хотите

верьте, хотите нет, но вам не придется обновлять все свои контроллеры

домена до Windows Server 2008 R2, если вы того не желаете. Вы просто

можете использовать установочный диск Windows Server 2008 R2 DVD для

расширения схемы Active Directory на контроллере домена, действующем в

качестве хозяина схемы в вашем лесу Active Directory.

Прежде чем я

покажу вам, как расширять схему Active Directory, должен предупредить

вас о том, что эта процедура предполагает, что все ваши контроллеры

доменов работают под управлением Windows 2000 Server SP4 или выше. Если

ваши контроллеры доменов работают под управлением более старых ОС, их

нужно обновить, прежде чем вы сможете выполнить необходимые расширения

схемы.

Вам также нужно будет выполнить полное резервное

копирование всей системы ваших контроллеров домена перед расширением

схемы Active Directory. Если что-то пойдет не так во время процесса

расширения, это может иметь губительные последствия для Active

Directory, поэтому очень важно иметь в наличии рабочие резервные копии

состояния ваших контроллеров домена для отката.

Учитывая все

вышесказанное, можно расширить схему Active Directory, вставив

установочный диск Windows Server 2008 R2 DVD в контроллер домена,

являющийся хозяином схемы. После этого необходимо открыть окно

интерпретатора команд, используя опцию запуска в качестве администратора

(Run As Administrator), и ввести следующую команду (где – D: является

установочным диском):

D:

CD\

CD SUPPORT\ADPREP

ADPREP /FORESTPREP

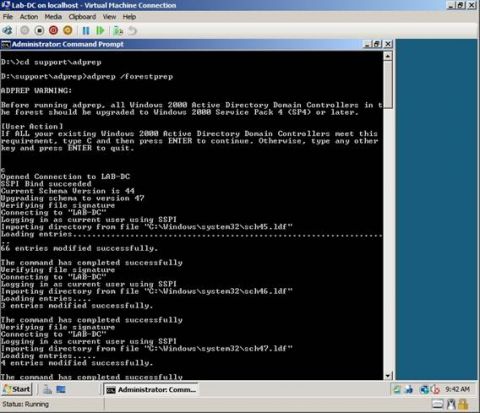

Когда

утилита ADPrep загрузится, система попросит вас подтвердить, что ваши

контроллеры домена работают под управлением подходящей ОС Windows

Server. Просто нажмите клавишу C, а затем Enter, чтобы начать процесс

расширения схемы, как показано на рисунке B. Процесс расширения схемы

должен занять не более пары минут.

Рисунок B: Схема Active Directory должна быть расширена, прежде чем ключи BitLocker смогут храниться в Active Directory

Настройка групповых политик

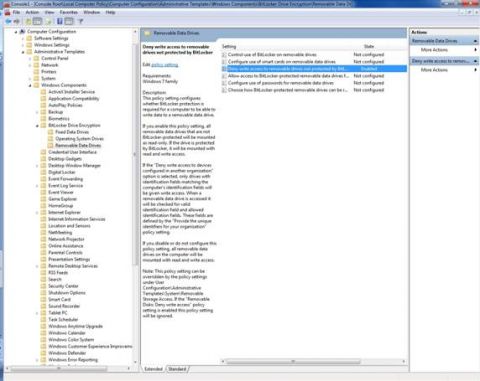

Простое

расширение схемы Active Directory не заставляет BitLocker хранить ключи

восстановления в Active Directory. Для этого нам нужно настроить

несколько параметров групповой политики.

Начнем с загрузки

групповой политики, применяемой к рабочим станциям, в редактор Group

Policy Management Editor. Теперь переходим в дереве консоли по

следующему пути Конфигурация компьютера (Computer Configuration) |

Политики (Policies) | Административные шаблоны (Administrative

Templates): Дефиниции политики (Policy Definitions) | Компоненты Windows

(Windows Components) | BitLocker Drive Encryption | Данные съемных

носителей (Removable Data Drives). Как вы, возможно, помните, я рассказывал о большинстве отдельных параметров политики в предыдущей части.

На

данном этапе необходимо включить параметр Deny Write Access to

Removable Drives Not Protected by BitLocker, как показано на рисунке C. В

действительности это необязательное требование, но оно позволяет вам

заставлять пользователей шифровать свои USB накопители. Если вы

заставляете пользователей использовать BitLocker шифрование, то вам,

возможно, также потребуется выбрать опцию Do Not Allow Write Access to

Devices Configured in Another Organization. И опять же, это

необязательное требование, но оно помогает повысить степень защиты.

Увеличить

Рисунок C:

Если вы хотите форсировать использование BitLocker шифрования для

съемных носителей, необходимо включить параметр Deny Write Access to

Removable Drives Not Protected by BitLocker

Следующим шагом в этом

процессе будет включение параметра Choose How BitLocker Removable

Drives Can Be Recovered. Если посмотреть на рисунок D, то на нем

отображено диалоговое окно, которое появляется, если дважды нажать на

параметре Deny Write Access to Removable Drives Not Protected by

BitLocker. Как видно на рисунке, там есть несколько флагов, которые

можно отмечать при включении этого параметра групповой политики.

Рисунок D: Есть три опции, которые нужно включить

Если

вашей целью является сохранение копии каждого ключа восстановления в

Active Directory, то вам нужно включить три следующие опции. Во-первых,

вам нужно выбрать опцию Allow Data Recovery Agent. Эта опция должна быть

выбрана по умолчанию, но поскольку именно эта опция делает весь процесс

ключа восстановления возможным, необходимо убедиться в том, что она

включена.

Затем, вам необходимо выбрать Save BitLocker Recovery Information to AD DS for Removable Data Drives. Как вы, возможно уже догадались, эта опция сохраняет ключи восстановления BitLocker в Active Directory.

Наконец, вам нужно выбрать Do Not Enable BitLocker Until Recovery Information Is Stored To AD DS For Removable Data Drives

опцию. Эта опция заставляет Windows подтверждать, что ключ

восстановления был записан в Active Directory, прежде чем BitLocker

будет разрешено зашифровать носитель. В этом случае вам не придется

беспокоиться о том, что перебой питания сотрет ключ восстановления на

середине процесса шифрования.

Хотя это и не является обязательным

требованием, некоторое администраторы, возможно, захотят включить опцию

Omit Recovery Option From The BitLocker Setup Wizard. Это не позволит

пользователям сохранять или распечатывать собственные копии ключей

восстановления.

Заключение

В этой части цикла я показал,

как настраивать Active Directory на хранение ключей восстановления

BitLocker для съемных носителей. В 4 части я покажу вам, как работает

процесс восстановления.