Очевидно, мы не можем оставить задачу шифрования на волю

пользователей и доверять им эту задачу (особенно, когда ставки так

высоки). К счастью, нам и не нужно этого делать. Windows 7 и Windows

Server 2008 R2 включают параметры групповой политики, которые можно

использовать для управления тем, как и когда используется шифрование

BitLocker.

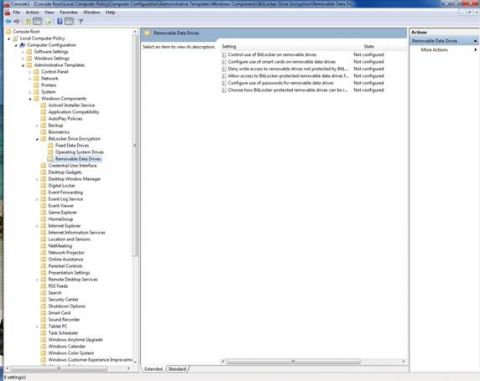

Редактор объектов групповой политики (Group Policy

Object Editor) содержит достаточно много параметров групповой политики,

связанных с шифрованием BitLocker, однако есть целая папка, содержащая

параметры, относящиеся к BitLocker шифрованию съемных носителей. Эта

папка находится по следующему пути: Конфигурация компьютера (Computer

Configuration) \ Административные шаблоны (Administrative Templates) \

Компоненты Windows (Windows Components) \ Шифрование дисков BitLocker

(BitLocker Drive Encryption) \ Данные съемных накопителей (Removable

Data Drives). Доступные параметры групповой политики в этой папки

показаны на рисунке A.

Рисунок A: Все параметры, связанные с BitLocker шифрованием съемных носителей, хранятся в папке Removable Data Drives

Контроль использования BitLocker для съемных носителей

Первый

параметр групповой политики, который бы я хотел рассмотреть, - это

Control Use of BitLocker on Removable Drives параметр. Как предполагает

его название, этот параметр позволяет управлять тем, разрешено ли

пользователям шифрование съемных носителей с помощью BitLocker или нет.

Говоря простым языком, отключение этого параметра не позволяет пользователям шифровать съемные носители. Однако это не все.

Если

вы решили включить этот параметр групповой политики, у вас будет две

опции на выбор. Первая из них позволяет вам указывать, хотите ли вы

разрешить пользователям применение BitLocker защиты для данных на

съемных носителях. Очевидно, эта опция немного избыточна, но причина, по

которой компания Microsoft решила включить ее, заключается в том, что

она позволяет вам контролировать этот параметр и следующий параметр, о

котором я отдельно расскажу.

Второй параметр позволяет

пользователям приостанавливать и расшифровывать BitLocker защиту для

данных на съемных носителях. Другими словами, вы можете контролировать

возможность и невозможность пользователей отключать BitLocker для данных

на съемных носителях.

Настройка использования смарт-карт для съемных носителей (Configure Use of Smart Cards on Removable Drives)

Этот

параметр групповой политики позволяем вам управлять необходимостью

использования смарт-карты в качестве механизма аутентификации

пользователей для доступа к содержимому, зашифрованному в BitLocker.

Если вы решите включить этот параметр, то у вас будет дополнительная

опция, которая позволит вам требовать от пользователей использования

смарт-карт. Если вы выберите эту опцию, то пользователям будет

предоставляться доступ к содержимому, зашифрованному в BitLocker, только

при использовании аутентификации на основе смарт-карт.

Запрещение

доступа с правами записи к съемным носителям, не защищенным BitLocker

(Deny Write Access to Removable Drives Not Protected By BitLocker)

Параметр

Deny Write Access to Removable Drives Not Protected By BitLocker

является одним из важнейших параметров групповой политики, связанных с

шифрованием съемных носителей. Когда вы включаете этот параметр, Windows

будет проверять каждый съемный носитель, подключаемый к системе, с

целью проверки того, что для него включена функция шифрования в

BitLocker. Если BitLocker не включено для этого носителя, то этот

носитель будет восприниматься системой, как устройство с разрешениями

только чтения. Пользователям предоставляется доступ с правами записи

только в том случае, если BitLocker включено на этом носителе. Таким

образом, можно запрещать пользователям запись данных на незашифрованные

съемные носители.

Когда вы включаете этот параметр групповой

политики, вам также предоставляется возможность блокирования доступа с

правами записи к устройствам, настроенным в другой организации. Эта

опция может быть весьма полезна в предотвращении несанкционированного

использования съемных носителей.

Представьте, к примеру, что вам

нужно убедиться в том, что только авторизированные пользователи

записывают данные на съемные носители, и что любые данные, записанные на

съемные носитель, будут зашифрованы. Теперь предположите, что

рассерженный сотрудник решает скопировать список клиентов на USB

накопитель. Если одной из ваших задач является предотвращение записи

данных на съемные носители в незашифрованном формате, то вы естественно

включите параметр Deny Write Access to Removable Drives Not Protected By

BitLocker.

Это обеспечит определенную степень защиты, но

пользователь все равно сможет включить BitLocker на домашнем компьютере,

зашифровать USB накопитель, а затем принести съемный носитель в офис и

записать на него данные. Включение опции Do Not Allow Write Access to

Devices Configured in Another Organization позволяет Windows проверять

то, откуда взят этот съемный носитель. Если он был зашифрован в другой

организации, то BitLocker запретит запись информации на это устройство.

Разрешить

доступ к съемным носителям, зашифрованным в BitLocker в более ранних

версиях Windows (Allow Access to BitLocker Protected Removable Drives

From Earlier Versions of Windows)

Мне кажется, что эта опция

названа не совсем верно. В реальности Windows все равно, какая версия

Windows использовалась для форматирования съемного носителя. Вместо

этого, данная опция позволяет вам контролировать

возможность/невозможность пользователей разблокировать зашифрованные в

BitLocker носители, которые были отформатированы в формате файловой

системы FAT.

Если включить этот параметр, у вас появляется еще

одна опция, позволяющая вам предотвратить возможность установки

BitLocker to Go Reader на носители с файловой системой FAT.

Настройка использования паролей для данных на съемных носителях (Configure Use of Passwords for Removable Data Drives)

Название

этого параметра тоже говорит само за себя. Этот параметр позволяет вам

контролировать необходимость использования пароля для разблокирования

содержимого съемных носителей. Предположив, что вы хотите защитить

съемные носители паролем, у вас будет возможность контроля длины и

сложности пароля.

Заключение

Параметры групповой политики,

которые я показал, позволяют значительно расширить возможности

управления тем, как BitLocker используется для съемных носителей. Одной

из проблем с шифрованием данных является то, что если ключ утерян,

данные невозможно расшифровать. В третьей части я покажу вам некоторые

методики, позволяющие избежать эту проблему путем хранения ключей

шифрования в Active Directory.