Windows 7 создана быть безопасной. Она разрабатывалась в рамках

процесса Microsoft Security Development Lifecycle (SDL) и создавалась

для соответствия требованиям Common Criteria, позволяющим ей получить

сертификацию Evaluation Assurance Level (EAL) 4, которая отвечает

стандарту Federal Information Processing Standard (FIPS) #140-2. При

использовании в качестве отдельной системы Windows 7 может обеспечивать

личный уровень безопасности. Windows 7 имеет множество полезных наборов

инструментов безопасности, но при использовании Windows 7 в совокупности

с Windows Server 2008 (R2) и Active Directory, она превращается в

бронежилет. Используя дополнительный уровень безопасности таких

инструментов, как групповая политика, вы можете контролировать каждый

аспект безопасности рабочей станции. Если Windows 7 в основном

используется в вашем домашнем офисе или в личных целях, ее все равно

можно защитить от многих существующих ныне способов взлома и атак, а

также быстро восстановить в случае краха, поэтому, хотя использование

этой системы в сочетании с Windows 2008 определенно имеет ряд

преимуществ, это вовсе не является обязательным требованием для

обеспечения высокого уровня защиты Windows 7. Следует также принять во

внимание, что Windows 7 безопасна по своей природе, но это вовсе не

означает, что вам нужно полагаться на стандартные настройки, не внося в

них никаких изменений для расширения уровня безопасности. Вам также

следует учитывать, что со временем вы можете подвергаться определенным

формам вредоносного кода или интернет атак, если компьютер используется в

любой публичной сети. Если машина используется в любой сети с публичным

интернет доступом, ваша система и сеть, к которой она подключена, становятся открытыми для определенных потенциальных атак.

В

этой статье мы рассмотрим основы, которые необходимо знать для

корректной защиты Windows 7, достижения базового уровня безопасности,

поговорим о дополнительных настройках безопасности и посмотрим некоторые

менее известные функции безопасности, позволяющие Windows 7

предотвратить или защититься от потенциальных атак. Мы также рассмотрим

многие способы защиты данных и создания резервной копии и быстрого

восстановления, если вы все же подверглись определенному типу атак или

краху системы. В этой статье представлена концепция безопасности, того

как укреплять Windows 7, как устанавливать и обеспечивать безопасность

для ваших рабочих приложений,

как управлять безопасностью в системе Windows 7 и как предотвращать

проблемы, вызываемые вредоносным кодом. В этой статье также

рассматривается процесс защиты данных, функции резервного копирования и

восстановления системы, то, как восстанавливать ОС в предыдущее

состояние и способы того, как восстанавливать данные и систему после

краха. Мы также рассмотрим стратегии для быстрого выполнения этих задач.

Здесь также будут затронуты темы того, как безопасно работать в

интернете, и как настраивать биометрический контроль для расширенного

управления доступом, и как в Windows 7 (а также при использовании

Windows Server 2008 и Active Directory) можно надежно интегрировать

дополнительные возможности контроля, управления и мониторинга. Целью

этой статьи является ознакомление с функциями безопасности Windows 7,

усовершенствованиями и их применением, а также предоставление полной

картины того, как планировать и применять эти функции безопасности

должным образом. Рассматриваемые здесь аспекты будут разбиты и

организованны в блоки.

Внимание! Если вы

работаете в корпоративной или другой производственной среде, не вносите

изменений в настройки рабочих компьютеров. Обязательно проработайте

публичный план (или политику) безопасности, рекомендации, принципы и

руководства, применяемые в вашей компании. Если вы не знакомы с темами

безопасности и продукции Microsoft, прочитайте документацию о продуктах,

прежде чем вносить какие-либо изменения в систему.

Управление и мониторинг безопасности

Windows

7 можно защитить, как крепость. При использовании этой ОС в среде

предприятия можно использовать инфраструктуру Active Directory и

пользоваться многими усовершенствованиями безопасности при входе в

домены, или используя политику групп для дополнительной защиты

безопасности. В любом случае, централизованное управление инструментами,

настройками и журналами безопасности в целом является наиболее важным

аспектом в процессе применения безопасности ' как вы будете управлять

ею, осуществлять ее мониторинг и обновлять ее после ее установки и

настройки? В Windows 7 многие изменения, которые вы встретите в

большинстве инструментов и служб, относятся к безопасности. Например,

опция ключевого слова «Безопасность» в меню Пуск, которую мы обсуждали

ранее, централизует управление применением безопасности в Windows 7.

Самым

идеальным вариантом является то, что вам нужно самое простое решение

применения безопасности (и последующего управления ею). Никому не

нравиться перекапывать ОС в поисках приложений, служб, журналов и

событий или действий, которые нужно настроить или выполнить для них

мониторинг. В Windows 7, хотя для некоторых новых пользователей будет

сложно найти даже настройки брандмауэра среди всех этих новых путей,

мастеров, приложений и консолей, основные функции безопасности отлично

представлены. Даже некоторые более опытные технические специалисты

проклинают очередную версию ОС Windows, в которой снова 'все перепрятано

так, что невозможно ничего найти'. Однако это простейшая из всех

предыдущих версий Windows в плане управления, поскольку можно выполнить

поиск любой интересующей имеющейся информации в меню Пуск в быстром

поиске.

Помимо меню Пуск, еще одним удобным способом управления

многими функциями безопасности в Windows 7 является создание

пользовательской консоли управления (Microsoft Management Console - MMC)

и добавления в нее определенных инструментов. Одним из моментов,

который может ввести новых пользователей Windows в замешательство,

является то, что производственное решение Microsoft предоставляет чистый

способ централизации контроля и мониторинга всех аспектов всех систем в

сети (MOM является отличным примером). Клиентская ОС является отдельным

компонентом, который также нуждается в локальной защите, поэтому для

домашних пользователей пользовательская консоль управления может стать

ответом на вопросы централизованного управления безопасностью. К

сожалению, центр безопасности не многое мог предложить в ОС XP и Vista, а

при использовании Windows 7 он распространяется на инструменты Панели

управления (Control Panel) и оснастки MMC ' так как же быстро

централизовать доступ к основным инструментам? Для применения

безопасности в ОС Windows 7 вам необходимо входить в различные области

системы для настройки совей конфигурации в целях ее укрепления, и

поэтому если вы взяли все нужные вам приложения и функции и поместили их

в одно место, вы сможете быстро и просто получить доступ к ним для

аудита безопасности и просмотра журналов. Для этой цели подойдет

пользовательская консоль MMC.

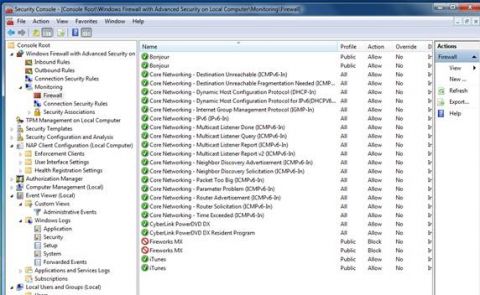

Для создания пользовательской

консоли просто перейдите в меню Пуск и введите 'MMC /A', в результате у

вас откроется новая консоль MMC. Вы можете сохранить ее в любое место и

назвать ее любым именем. Для ее заполнения вам нужно перейти в меню Файл

и выбрать опцию добавления и удаления оснасток (Add/Remove Snap-in).

Добавьте все необходимые инструменты. На рисунке 1 показана

пользовательская консоль с самыми (если не со всеми) необходимыми

доступными опциями безопасности.

Увеличить

Рисунок 1: Создание пользовательской централизованной консоли безопасности с помощью оснасток MMC

Вы

найдете много полезных инструментов в доступных опциях оснасток

консоли. Например, TPM Management представляет собой оснастку консоли

MMC, позволяющую администраторам взаимодействовать со службами модулей

доверенных платформ (Trusted Platform Module - TPM). Службы TPM

используются для администрирования аппаратными средствами безопасности

TPM в компьютере. Это означает, что вам нужно специальное аппаратное

оборудование, обновленная прошивка BIOS и подходящий ЦП. Как и в случае с

виртуализацией, здесь тоже требуется подходящий тип центрального

процессора. TPM – это новый способ реализации дополнительной степени

аппаратной безопасности, что позволяет еще больше упрочить вашу систему.

Ею можно управлять из консоли, если ваша система совместима с TPM. TPM

будет использовать аппаратную шину для передачи сообщений и может

использоваться совместно с такими программными средствами, как

BitLocker.

После того как вы создали консоли и знаете, откуда

получать доступ к тем или иным настройкам применения безопасности в ОС,

следующим шагом будет мониторинг системы. Способов здесь много.

Например, вы можете все упростить (для домашних пользователей) и просто

присматривать за ней время от времени по упрощенному графику. Например,

каждое воскресенье вечером вы проверяете журналы брандмауэра и журнал

регистрации событий. Если вы копнете настраиваемые опции, вы обнаружите,

что можно планировать оповещения и уведомления, фильтровать журналы и

сохранять их автоматически, чтобы можно было их просматривать позже.

Обязательно следите за всем. Только тот факт, что вы их надежно

защитили, вовсе не означает, что они останутся надежно защищенными.

Итак,

подводя итог ' общими областями, откуда можно получить доступ и

применить безопасности в Windows 7, является быстрый доступ в меню Пуск.

Можно также работать с панелью управления (такие инструменты, как

администрирование, брандмауэр Windows и Windows Defender) для доступа к

инструментам и параметрам безопасности. Можно также создавать

пользовательскую консоль MMC и настраивать ее для получения доступа к

скрытым инструментам, и обеспечения централизованной консоли управления

безопасностью. Однако вы можете просматривать различные области ОС и

выполнять те же задачи, но, надеюсь, этот совет поможет вам применить

безопасность несколько проще путем предоставления доступа к инструментам

безопасности, имеющимся в Windows 7. Вы можете применять шаблоны;

создавать задачи, действия и даже записывать сценарии конфигураций

расширенной безопасности с помощью наборов дополнительных инструментов.

Совет:

вы также можете применять управление безопасностью с помощью таких

инструментов, как PowerShell и Netsh (например, команда netsh

advfirewall), есть простые способы применения опций на базе командной

строки и командных сценариев, используемых для реализации безопасности в

Windows 7.Вы также можете использовать «задачи» для выполнения заданий,

сценариев или пакетных файлов и служб, например, для создания резервных

копий журналов регистрации событий.

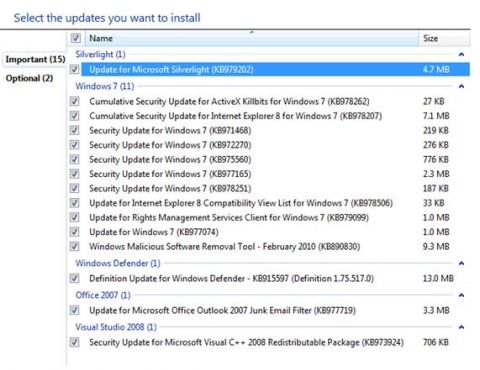

Далее, вам нужен доступ и

последующая настройка основ системы после установки, чтобы упрочить ее, а

поскольку обновления Windows Updates неизбежны, необходимо создать план

по их загрузке и установке как можно скорее. В большинстве случаев

обновления выходят после атак, поэтому будет мудро тестировать и

устанавливать их как можно быстрее. Эти обновления выходят не без

причины. Они называются обновлениями безопасности ('Security Updates'),

как показано на рисунке 2. Эти обновления всегда нумеруются, по ним

всегда есть подробная информация в сети.

Увеличить

Рисунок 2: Установка обновлений безопасности Windows с помощью Windows Update

Необходимо

также иметь самые свежие пакеты обновления (Service Pack) и при

необходимости применять их снова. Другие приложения и службы, работающие

под вашей ОС, также нуждаются в управлении, мониторинге и обновлении,

иногда они нуждаются в обновлениях очень часто, как например антивирусы и

программы удаления вредоносного кода.

После полного обновления и

настройки вашей системы на использование необходимо установить

неотъемлемые компоненты безопасности Microsoft Security Essentials

(MSE), антивирусную программу стороннего производителя, настроить

Windows Defender (защита от шпионских программ) и программу защиты от

вредоносных программ.

Примечание: недавно

компания Microsoft выпустила новую линейку ПО безопасности под названием

Forefront. Эта линейка продуктов охватывает все аспекты развертывания и

управления решениями безопасности для предприятий. Они также обеспечили

защиту клиентских ОС новыми функциями, такими как Microsoft Antivirus,

имеющийся в пакете MSE.

Профилактика и защита от вредоносного кода

Любая

система, будь то файловый сервер Windows, настольный компьютер Linux

или рабочая станция Apple OS X, подвержена вредоносному коду.

Вредоносный код – это термин, используемый для определения всех типов и

видов вредоносных программных средств, которые могут проникать,

внедряться, взламывать и, в конечном счете, уничтожать операционную

систему компьютера, приложения или данные с невозможностью их

последующего восстановления. Более того, целью вредоносного кода

является не только ваша базовая ОС, но и ваши личные и конфиденциальные

данные. Вредоносный код проявляется в разнообразных формах, например,

вирусы, черви, трояны и логические бомбы. Для обеспечения защиты Windows

7 нужно настраивать ее так, что не допускать проникновения вредоносного

кода в вашу систему. Основным источником вредоносного кода является

доступ к публичной сети интернет и получение почты (система мгновенного

обмена сообщениями) IM сообщения, использование общих данных с интернет и

FTP серверов, прочие приложения на базе подключения к публичным сетям,

например клиенты файлообменников в пиринговых сетях (P2P). Когда одна

система (или почтовый ящик электронной почты) заражается, вредоносный

код может быстро распространяться, а вы об этом даже можете и не знать.

Вредоносный код также может получать доступ к вашей системе из

незащищенных внешних носителей или сетей. Если вы получаете сообщения

электронной почты или просматриваете контент на серверах в публичной

зоне сети интернет, вы, почти, на сто процентов являетесь потенциальной

жертвой атаки.

Чтобы не допускать вредоносный код в систему,

необходимо избегать возможных источников такого кода. Профилактика

вредоносного кода отличается от защиты против такого кода; хотя обе

стратегии вместе служат одной цели, то есть работе без вредоносных

программ. Профилактика фокусируется на шагах, которые должны быть

выполнены для предотвращения попадания вредоносного кода в систему,

чтобы вы могли избежать возможного возникновения атаки и проблем в

будущем. Вы можете ограничивать степень своей подверженности атакам

разными способами. Профилактика – это наличие дисциплины,

осведомленность и применение этих концепций безопасности на постоянной

основе при настройке любых программных платформ производителей. Защита

же заключается в установке таких приложений, как антивирусные сканеры и

программы обнаружения и удаления шпионских продуктов. Защита может быть

реализована в форме инструментов осмотра и фильтрации, аудита и

протоколов, или шифрования, используемого для защиты подключений.

Примечание:

существует два типа приложений безопасности; проактивные и реактивные.

Хороший мозговой штурм, разработка и учет на стадии планирования

позволит вам быть на правильном пути, но для продолжительной поддержки

вам необходимо учитывать то, как применять и управлять защитой. При

защите от вредоносного кода вам необходимо всегда иметь самые свежие

обновления антивирусной программы, чтобы можно было выполнять проверку и

защиту от самых новых угроз и средств атаки. Предварительно планируйте

все, чтобы ваши средства защиты постоянно были обновлены и защищены, но

также необходимо иметь план на случай возможной защиты в случае взлома

вашей системы безопасности.

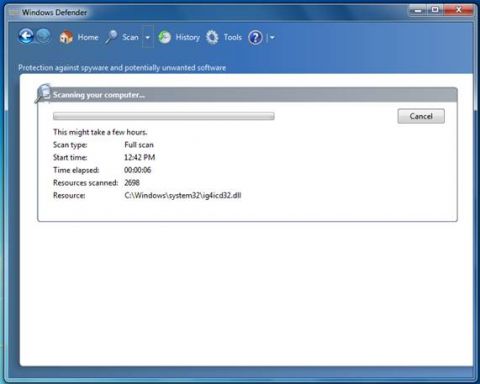

Для управления, мониторинга и защиты

системы против потенциальных угроз вредоносного кода рекомендуется

устанавливать, настраивать и постоянно обновлять пакеты обнаружения и

удаления вирусов и шпионских программ. Можно установить программное

приложение стороннего производителя или использовать некоторые

инструменты от Microsoft, например, Windows Defender (рисунок 3).

Увеличить

Рисунок 3: Использование Windows Defender

Windows

Defender сканирует систему и при обнаружении удаляет шпионские

программы (Spyware). Антивирусные программы активно сканируют систему и

при обнаружении пытаются вылечить или удалить зараженные файлы, вирусы,

червей и троянов. Если эти программы используются вместе, вы

предварительно (проактивно) защищаете свою систему от большинства атак.

Как и в случае с самой ОС, вам также необходимо отслеживать обновление

этих приложений самыми новыми исправлениями, иначе они могут быть

подвергнуты атаке. Также новые файлы дефиниций необходимо загружать и

устанавливать для возможности проверки системы на новые типы угроз.

Windows

Defender полезен для проверки ваших системных файлов (быстрая или

полная проверка), и он часто обновляется, что очень важно учитывать при

выборе любой программы по обнаружению и удалению шпионских программ.

Если дефиниции не обновляются столь часто, чтобы соответствовать

обновляющимся типам угроз, то в таких инструментах практически нет

толку.

Некоторые антивирусные программы также осуществляют

интеллектуальный осмотр системы на 'наличие ненормальных элементов', или

'на соответствие образцам определенных атак', что называется

эвристическим анализом. Хотя это и полезно, такой анализ не улавливает

всего, поэтому следует выполнять обновления. Windows Update будет

обновлять Windows Defender при каждом запуске. Приложения сторонних

производителей (за исключением драйверов основных устройств) обычно

нельзя найти в Microsoft. Также важно учитывать, что выполнение этих

инструментов в активном состоянии будет потреблять ресурсы машины. По

этой причине следует планировать такие установки заблаговременно, при

этом необходимо убедиться, что система Windows может предоставить такой

объем ресурсов. Когда вы установили и настроили защиту от вредоносного

кода, необходимо активно укреплять любые другие области, которые нужно

ограничивать, например параметры Internet Explorer.

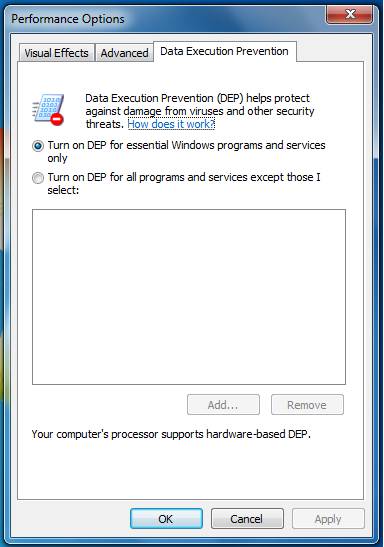

Можно защищать

Windows 7, используя новую функцию под названием Data Execution

Prevention (DEP). Это функция, которая выполняет мониторинг ваших

программ и того, как они потребляют ресурсы системной памяти. Это

обеспечивает дополнительный уровень защиты от программ, которые остаются

включенными и потребляют ресурсы памяти для инициации атак. Эту функцию

можно включить для всех программ или для выбранных вами. Для настройки

этой функции перейдите в меню Пуск и откройте панель управления. Нажмите

на инструменте Система (System), а затем перейдите в закладки

Дополнительно/Опции производительности/Предотвращение выполнения данных

(Advanced Tab, Performance Options, Data Execution Prevention, как

показано на рисунке 4.

Рисунок 4: Настройка Data Execution Prevention (DEP) в Windows 7

Сегодня

вирусы гораздо более сложные, чем были когда-то. С каждым годом взломы

становится все сложнее предотвратить, а вредоносный код становиться все

более продвинутым в области собственного сокрытия и вызывает огромные

нагрузки. Он делает это так, что конечные пользователи и администраторы

об этом не подозревают. Происходит это потому, что технологии с каждым

годом становятся все более сложными. Например, перейдя на веб страницу и

просмотрев ее, вы тем самым можете установить себе в систему

вредоносное ПО, сами того не зная, посредством командных сценариев,

использующих средства атаки и уязвимости веб браузера. Также, по причине

гибкости, браузер создан для работы со всеми типами протоколов, языков

программных сценариев, дополнительных модулей и панелей инструментов;

очень сложно поддерживать высокий уровень безопасности без постоянного

обновления обозревателя для его ограничения. Также довольно неудобно

выполнять работу, когда постоянно требуется добавлять сайты в безопасную

зону обозревателя для получения доступа, или позволять обозревателю

выполнять быструю проверку веб сайта на предмет его легитимности. Да, но

это обеспечивает дополнительную защиту, и вам придется сталкиваться с

определенными проблемами ограничения и предоставления доступа на основе

своих желаний, не на основе файла конфигурации или списка стандартных

настроек.

Поскольку просмотр интернета как правила выполняется для

работы или для удовольствия, функция блокирования Internet Explorer

(IE) (lockdown) необходима, если вы не хотите подвергнуть себя

вредоносному коду и возможным атакам браузера, исходящим из интернета.

Internet Explorer был значительно обновлен, и теперь у вас есть много

опций для его защиты, безопасной работы в интернете и получения

оповещений о потенциальных рисках, чтобы вы могли решить, следует ли

продолжать работу с тем или иным ресурсом. В предыдущих версиях Windows

также использовались многие способы снижения рисков атак, но основой

проблемы было то, что Explorer и IE были тесно связаны с ОС. Это

приложение было пересмотрено и полностью переписано с целью включения

всех аспектов применения безопасности и интеграции инструментов

безопасности, таких как фильтр фишинга (Phishing filter). Также,

развитие технологий, которое применяется в продуктах Microsoft, приводит

к повышению уровня применяемой безопасности. Сегодня IE столь же

безопасен, как и другие обозреватели интернета, и становится еще более

безопасным при использовании совместно с групповыми политиками.

Совет:

Чтобы снизить уровень риска атак, просто ограничивайте просмотр

контента с тех веб серверов, которые вызывают проблемы вашей системы.

Сюда входят порно сайты, сайты загрузки бесплатного ПО, файлообменные

сети и программы P2P, публичные FTP серверы, IRC чаты и все остальное,

что вам не нужно делать на своем персональном компьютере, где у вас

хранятся данные ваших банковских счетов, учетные записи социальных сетей

и т.д. Вы можете создать виртуальную машину и использовать ее для

дополнительной безопасности, но это решение также не дает стопроцентной

гарантии. Если вы ограничите свою подверженность атакам, вы снизите

вероятность пасть жертвой атаки.

Дисциплина просмотра интернет

контента очень важна. Помимо осторожности можно настроить Internet

Explorer так, что вы ничего не сможете сделать без явного подтверждения

выполнения этих задач. В этой статье мы рассмотрели равновесие между

безопасностью и гибкостью, а это один из лучших примеров, на которых

следует учиться. Как вы используете безопасность публичной сети

интернет, не затрачивая вдвое больше времени, чем на доступ к этой сети?

Найдите золотую середину и, как говорилось ранее, создайте план на

случай восстановления после возможной атаки.

Шаги IE Lockdown

(такие как включение и настройка фильтра фишинга, использования

InPrivate Browsing и прочих функций и возможностей) обеспечат вам

большую степень безопасности, чем если бы вы не выполняли эти шаги,

поэтому рекомендуется делать обозреватель максимально защищенным, а

затем, если вы убедились в безопасности того или иного ресурса, вы

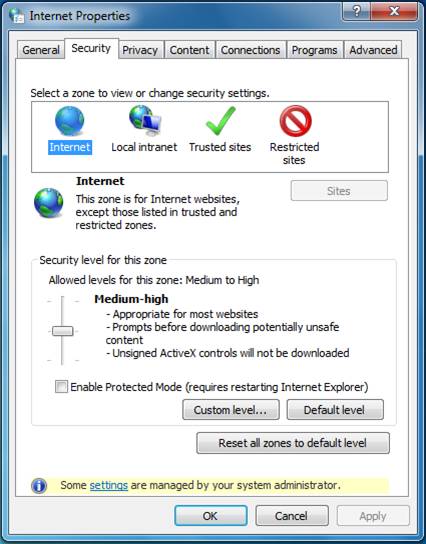

сможете ослабить эти ограничения. При настройке свойств IE, как показано

на рисунке 5, вы можете применять настройки безопасности в закладке

Безопасность (Security), а также практически во всех остальных

закладках.

Рисунок 5: Настройка свойств интернета на закладке опций безопасности

Совет:

в закладке свойств безопасности интернета (Internet Properties

Security) вы найдете опцию с флажком, посредством которой вы можете

включить защищенный режим (Protected Mode). Это обеспечивает базовый

уровень безопасности вашего обозревателя.

Например, если вы

выберите закладку Общие (General), вы можете изменить домашнюю страницу

на пустую, и всякий раз, когда вы открываете свой обозреватель, вы

можете сами указывать адрес, а не обозреватель. В случае взлома текущая

страница по умолчанию может быть изменена на что-то другое без вашего

ведома. Вы также можете удалять историю посещенных страниц при выходе из

IE. Можно настраивать безопасные зоны, списки ограничений, фильтрацию,

службу прокси, расширенные протоколы и многое другое. Обязательно

уделите время ознакомлению с тем, как можно защитить свой веб браузер,

поскольку это может стать вашей первой линией обороны в случае атаки.

Все

эти инструменты работают вместе ' обозреватель может оставаться

заблокированным, но если что-то проходит, функция UAC выведет сообщение,

если этот код попытается установить себя в системе. Это в случае, если

система сканирования системной памяти RAM не найдет TSR, или другие

вредоносные процессы.

Предотвращение проникновения вредоносного

кода в систему осуществляется многими разными функциями вашей системы

помимо программ обнаружения и удаления вредоносного кода. Например, UAC

(рассмотренная ранее) является основным примером того, почему важно

иметь такой инструмент. Если вы посетили зараженный веб сервер и

загрузили оттуда контент, сценарии на самой домашней странице могут быть

настроены на выполнение приложений, который установятся в неуправляемом

фоновом режиме во время использования компьютера. Если что-то

попытается себя установить на Windows 7, функция UAC (настроенная на

максимальный уровень), сможет защитить вас от таких типов атак.

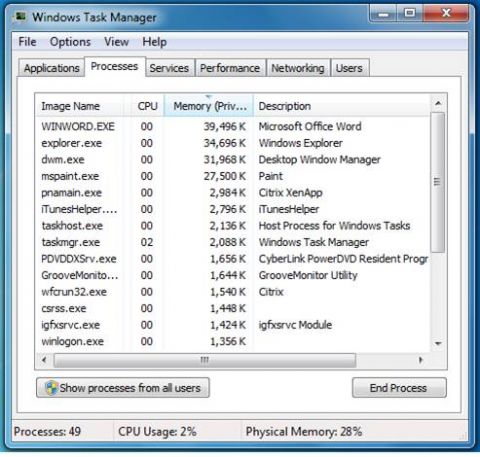

Также

для предотвращения заражения вредоносным кодом вы можете настроить

брандмауэр Windows Firewall и проверять его журналы активности время от

времени, и попытаться познакомиться с тем, что на самом деле работает в

вашей системе и сколько системных ресурсов оно потребляет (запуск и

нахождение в памяти, использование дискового пространства, и т.д.).

Использование диспетчера задач (Task Manager) является отличным способом

быстро найти многие элементы, упомянутые выше. На рисунке 6 показан

диспетчер задач в действии. Если перейти в закладку процессов, вы

увидите, что работает в памяти и увидите, легитимность такого процесса, и

нужен ли вам этот работающий процесс даже после того, как вы выключили

приложение, которое его использует.

Рисунок 6: Использование диспетчера задач

Также

следует проверять журналы регистрации событий, чтобы убедиться, что

дефиниции вирусов загружены, обновлены и установлены, а службы работают

корректно и нет критических ошибок. Со всей этой профилактикой и защитой

вы все равно можете получить вредоносный код в свою систему, что может

причинить ей ущерб или привести к ее краху.

Поскольку вредоносный

код все равно может потенциально привести к краху вашей системы даже

после полной защиты системы (и ее обновления), необходимо уделять

внимание резервному копированию. Необходимо всегда выполнять резервные

копии личных данных независимо от их установки в системах Windows, Linux

или Apple. Это можно делать различными способами, например,

использовать утилиту резервного копирования в Windows 7, инструмент

стороннего производителя или просто копировать данные на внешний жесткий

диск или прожигать на CD/DVD-ROM носители. Очевидно, что самым простым

решением будет игнорирование проблемы и надежда на лучшее. Если же вы

полагаетесь на свои данные и/или по каким-то причинам считаете их

важными, необходимо создавать резервные копии.

После создания

резервных копий данных и их защиты необходимо выполнить резервное

копирование всей вашей системы с помощью службы восстановления системы

(System Restore), а также принять к сведению прочие методы аварийного

восстановления системы на случай возникновения проблем. Если вы не

знакомы со службой восстановления системы, вы можете запустить ее и

поработать с ней. Этот инструмент крайне полезен, поскольку он делает

снимок состояния системы и выполняет его резервное копирование, после

чего им можно воспользоваться в случае необходимости. Хотя это может

занимать определенное дисковое пространство, эта функция стоит того,

особенно если вы задумаетесь над тем, насколько это может быть полезно в

случае необходимости быстрого восстановления.

Другими точками

доступа вредоносного кода являются документы Windows Office, а также код

может выполняться в качестве программ, используемых для автоматизации с

целью внедрения в систему. Макросы являются полезными инструментами, но

по умолчанию они полностью блокируются. Опасность разрешения макросов

(по умолчанию) заключается в том, что если вы получаете сообщение

электронной почты с вложенным документом Office, содержащим определенный

код, вы можете случайно открыть его и внедрить вредоносный код в свою

систему. Есть множество средств проверки защиты вашей системы. Столько

работы отводится применению безопасности базовой ОС, что иногда очень

мало внимания уделяется программам, которые в ней работают, или сети, к

которой подключен компьютер. Вредоносный код также внедряется по сети.

Черви распространяются от одного ресурса Windows к другому, сканеры

проверяют вашу систему в надежде узнать о ней как можно больше. Трояны

устанавливаются для подключения к удаленным серверам и передают

подробные отчеты с информацией о вашей системе и многом другом. Сетевой

безопасности ' наряду с системной безопасностью, необходимо уделять

соответствующее внимание. Межсетевые экраны блокируют доступ атакам,

роутеры и коммутаторы можно укреплять, а расширенную конфигурацию

шифрования можно использовать для создания защищенных соединений к

удаленной сети. Даже управление по сети нуждается во внимании. Например,

если вы не отключили службу Telnet (имеющуюся в функциях Windows

Features) и активно используете ее вместо Secure Shell (SSH), вы

используете TCP/IP протокол, который можно легко взломать. Весь профиль

безопасности, созданный для вашей системы, теперь подвержен опасности,

поскольку вы не перехватили анализатор пакетов в своей сети, который

активно просматривает вашу сеть и перехватывает пароли, передаваемые

открытым текстом, а (по несчастливой случайности) эти пароли

используются для встроенных учетных записей администратора Windows.

Поскольку вы используете учетную запись администратора и практикуете

методы создания и управления надежными паролями, вы отдали 'ключ от

крепости'. Всегда следует воспринимать сеть, как потенциальную точку

доступа для вредоносного ПО и атак, поскольку зачастую этому не уделяют

достаточно внимания.

Пакет Microsoft Security Essentials (MSE)

представляет собой бесплатный набор программ, загружаемых с Microsoft

(рисунок 12), который при установке предоставляет функции антивирусной

программы для вашей системы. Предназначенный для XP, Vista и Windows 7,

пакет Security Essentials доступен с сайта Microsoft только, если вы

используете подлинную версию Windows 7. Если нет, то вы не сможете

загрузить и установить его. Если вы загрузили и установили его, вам

нужно будет активировать копию Windows 7, если вы этого еще не сделали

во время процесса установки. После проверки подлинности копии программа

установки проверит вашу систему на предмет работы других антивирусных

программ. Вы получите рекомендацию использовать только одну программу

антивирусной защиты, поскольку, к сожалению, если вы решите использовать

обе программы, эти программы могут мешать друг другу, и у вас добавится

работы по управлению и мониторингу (а также обновлению), к тому же вы

можете столкнуться с падением производительности из-за чрезмерного

потребления ресурсов системы. После установки пакета вы можете обновить

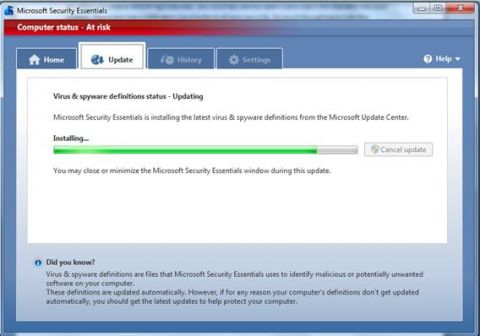

его, как показано на рисунке 7.

Рисунок 7: Выполнение обновления пакета Microsoft Security Essentials

Затем

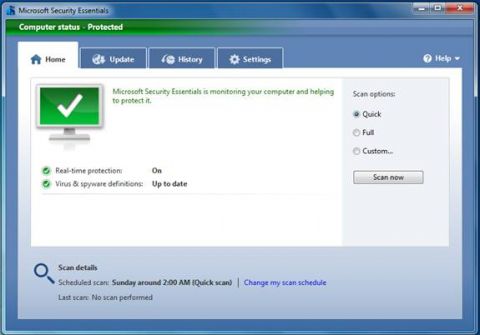

(рисунок 8), вы можете запустить быструю, полную или выборочную

проверку системы на вредоносное ПО. Выполнение активной проверки и

настройка резидентной защиты может быть выполнена очень быстро и просто.

Просто запустите MSE и постоянно обновляйте антивирусную защиту. Еще

одним плюсом является то, что этот пакет можно обновлять через службу

Windows Update.

Увеличить

Рисунок 8: Сканирование системы на вредоносный код с помощью Microsoft Security Essentials

После

установки защиты от вредоносного кода и выполнения всех требований по

активной профилактике можно продолжить укрепление системы, создать ее

образ, задать точку восстановления или перейти к переводу системы в

производственную среду и ее использованию.

Использование

компьютера, подключенного к интернету, подвергает вас потенциальным

атакам. Устанавливайте и используйте программы по защите от вредоносного

кода, и не забывайте постоянно обновлять их. Следует всегда помнить,

что после настройки своей защиты, необходимо обновлять все средства и

компоненты для поддержания этого уровня защиты, а также развивать в себе

более дисциплинированные привычки работы в интернете.

Совет:

Старайтесь не использовать такие элементы, как гаджеты рабочего стола

(Desktop Gadgets) или иные интерактивные компоненты, поскольку, как уже

говорилось, вы открываете «дыры» в своей системе, используя эти

компоненты, даже если они имеют цифровые подписи. Если вам что-то не

нужно, или вы это не используете, лучше это удалить. Таким образом, вы

не только сэкономите дисковое пространство и вычислительные ресурсы, но и

снизите риск атак, ограничивая возможность случайной установки

инструмента (или интерактивного содержимого), не имеющего цифровой

подписи и являющегося потенциально опасным. Любые неподписанные

компоненты из непроверенных источников нельзя устанавливать.

Заключение

Система

Windows 7 при использовании дома может ограничиваться и легко

управляться. Вы даже можете настраивать ее для безопасного доступа к ней

из удаленного места через интернет. Windows 7 можно сделать

пуленепробиваемой, если вы действительно хотите упрочить ее по

максимуму. Но она все равно будет оставаться целью для атак и скорее

всего ею станет, если вы, например, используете компьютер для работы в

интернете. Можно запланировать такую вероятность и защитить Windows 7

соответствующим образом.

При рассмотрении использования Windows 7,

в сегодняшних условиях хакерских атак и уязвимостей, опции безопасности

и гибкость являются самыми приоритетными при принятии таких решений.

Windows 7 абсолютно надежна, но она безопасна не на 100%. Вам нужно

применять знания, прочие инструменты и дополнительные настройки, чтобы

защитить все аспекты системы, а также обновлять и выполнять мониторинг

как можно чаще. Но если вы хотите избежать атак, это следует делать.

Windows 7 имеет множество усовершенствований в области безопасности и

может быть настроена на быстрое восстановление.

Также, базовые

принципы безопасности, такие как Defense in Depth, должны применяться в

сочетании с другими руководствами и рекомендациями по безопасности,

чтобы применять безопасность не только ради защиты, но применять

безопасность на многих уровнях, охватывающих все аспекты архитектуры и

кода, выполняемого ею.

Здесь мы рассмотрели только верхушку

айсберга, есть еще много того, что следует знать и чему следует

научиться, но, надеюсь, эта статья прольет немного света. Для

дополнительной информации обратитесь к ссылкам в разделе дополнительных

ссылок. Ожидайте выхода третьей части этого цикла статей в ближайшее

время!