Windows 7 создана для надежного использования. С одной стороны она

была разработана в рамках Microsoft's Security Development Lifecycle

(SDL) и спроектирована для поддержки требований Common Criteria, что

позволило ей получить сертификацию Evaluation Assurance Level (EAL) 4,

которая отвечает требованиям федерального стандарта обработки информации

(Federal Information Processing Standard – FIPS) #140-2. При

использовании Windows 7 как отдельной системы ее можно защищать личными

средствами безопасности. Windows 7 содержит множество различных

инструментов безопасности, но именно в сочетании с Windows Server 2008

(R2) и Active Directory эта ОС становится бронежилетом. Используя

дополнительные методы безопасности таких инструментов, как Group Policy,

вы можете контролировать каждый аспект безопасности ваших компьютеров.

Если Windows 7 используется в домашнем офисе или личных целях, ее также

можно защищать во избежание многих нынешних методов взлома, и систему

можно быстро восстанавливать после сбоя, поэтому, хотя совместное

использование этой ОС с Windows 2008 является более надежным, оно вовсе

необязательно для применения высокого уровня безопасности в

Windows 7. Также следует учитывать тот факт, что, хотя Windows 7

безопасна по своей природе, это вовсе не означает, что вам нужно

полностью полагаться на стандартную конфигурацию и что нет необходимости

вносить изменения для улучшения безопасности. Также не стоит забывать о

том, что со временем вы будете подвергнуты риску заражения каким-то

вредоносным кодом или интернет атаке, когда компьютер используется в

любой публичной сети. Если компьютер используется для любого типа

публичного доступа в интернет, ваша система и сеть, к которой она

подключена, становятся доступными для возможных атак.

В этой

статье мы рассмотрим основы, которые необходимо знать о правильной

настройке безопасности Windows 7, достижении нужного уровня

безопасности, а также поговорим о расширенных параметрах безопасности и

рассмотрим некоторые менее известные функции безопасности, которые

Windows 7 предлагает для профилактики и защиты от возможных атак. Мы

также рассмотрим многие способы, которыми вы можете защитить свои данные

и восстановиться в случае, если вы все же подверглись какой-либо атаке

или критическому сбою системы. В этой статье представлен концепт

безопасности, как укреплять Windows 7, как устанавливать и обеспечивать безопасность

работающих приложений, как управлять безопасностью в системе Windows 7 и

как предотвращать проблемы, вызванные вредоносным кодом. В этой статье

также будет рассмотрен процесс защиты данных, системные функции

резервного копирования и восстановления, процесс восстановления

операционной системы в предыдущее состояние и способы восстановления

данных и состояния системы в случае возникновения критического сбоя

работы системы. Мы также рассмотрим стратегии, позволяющие сделать это

быстро. Также будут затронуты темы безопасной работы в сети и интернете,

настройки биометрического контроля для расширенного управления

доступом и то, как в Windows 7 при совместной работе с Windows Server

2008 (и Active Directory) можно использовать некоторые интегрированные

опции контроля, управления и мониторинга. Цель этой статьи – ознакомить

вас с функциями безопасности Windows 7, улучшениями и приложениями, а

также предоставить более подробную картину того, как планировать и

применять эти функции безопасности должным образом. Все затронутые нами

здесь темы будут разбиты и организованы в отдельные блоки.

Примечание:

при работе в корпоративной или другой производственной среде не вносите

изменения в компьютеры своей компании. Убедитесь, что работаете в

рамках изданного компанией плана или политики безопасности, с учетом

всех методик, принципов и руководств компании. Если вы не знакомы с

темой безопасности и продуктами компании Microsoft, читайте документацию

продукции, прежде чем вносить изменения в свою систему.

Базовые

моменты безопасности

Прежде чем мы погрузимся в глубь специфики

Windows 7, важно сначала представить базовые понятия безопасности и то,

как планировать их применение. Нам также нужно будет знать, почему

мониторинг является критически важным для поддержания безопасности и как

правильно вести слежение за службами безопасности на предмет

возникновения проблем. Также важно знать, как осуществлять мониторинг

безопасности и обнаруживать вашу возможную подверженность потенциальным

атакам. Безопасность – это не то, что делается на скорую руку. К ней

нужно тщательно готовиться и применять ее к каждому техническому аспекту

установки, и она должна всегда присутствовать. Ее также необходимо

тщательно продумывать до установки, а после установки выполнять

постоянный мониторинг и аудит. Управление безопасностью требует

анализа для точной настройки текущей архитектуры безопасности, а также

обнаружения потенциальных атак. В большинстве случаев, ваша безопасность

будет проверяться взломщиком или вредоносным кодом для поиска доступа,

вы можете потенциально защитить себя превентивными мерами, если видите

попытки взлома или заражения. С помощью ведения логов и их последующего

аудита вы сможете найти информацию о попытках входа в ваш роутер, о

попытках входа от имени администратора и т.д.

Журналы и оповещения

весьма полезны, поскольку, если что-то пойдет не так, вы быстро и

правильно сможете на это отреагировать посредством анализа исходных IP

адресов или попыток входа, зафиксированных приложением аудита.

Реагирование на атаку при наличии детального плана называется 'реакцией

на происшествие'. Подготовленность - это ключ к реакции на происшествие,

поэтому наличие плана предварительных и последующих действий является

критически важным для безопасности. План восстановления после сбоев

(Disaster Recovery Plan) [иногда используемый совместно с планом

непрерывности бизнеса (Business Continuity Plan – BCP)] будет содержать

стратегию восстановления после происшествий. Некоторые команды

ИТ-специалистов также выделяют сотрудников для образования команды

реагирования на инциденты '(Incident Response Team)', которая при

необходимости отвечает за разработку плана по устранению и решению

критических проблем, возникших в результате сбоя системы, потери данных,

сетевых или системных атак и т.д.

Итак, домашние пользователи

должны использовать такую же стратегию, только на упрощенном уровне. Вам

тоже нужно защищать свои системы, реагировать на сбои, поэтому хороший

план, созданный заранее, может вам оказать очень полезную услугу в

будущем. Хорошим примером простого плана будет, например, следующее:

если ваша система заражена вредоносным кодом (например, Троян), вам

потребуется переустанавливать свою ОС, если все другие меры и попытки

исправления не увенчались успехом. Если дело обстоит именно так, то вам

нужны члены команды с распределенными обязанностями, подробные шаги (или

список) и процедуры еще до инцидента, чтобы вы могли должным образом на

него отреагировать, а также нужно провести проверку, чтобы быть

уверенным в том, что все выполнено правильно после восстановления.

Наличие доступа или копии установочных файлов или любых других программ и

приложений, прежде чем они потребуются, может сэкономить вам время, а

продуманный план может указать вам, где искать все необходимые

инструменты, когда время может играть решающую роль.

Примечание:

чтобы помочь себе с планированием и лучше ознакомиться с безопасностью,

можете найти списки и планы в разделе дополнительных ссылок этой

статьи.

Также следует как можно чаще пересматривать свои планы,

особенно после критических проблем или сбоев, и при необходимости

добавлять в них определенные действия. Когда ваш план готов, следует

учитывать его создание на основах с большим количеством функций и служб

безопасности.

Совет: безопасность следует

продумывать и применять в каждой используемой системе или службе, чтобы

снижать степень риска, связанного с атаками, которые исходят от любой из

них во время работы. И если безопасность применена таким способом, что

вы сможете заблаговременно предотвратить атаку (или восстановиться после

нее), у вас будет меньше работы по реагированию на такие атаки и их

учет. Безопасность, даже на самом базовом уровне, должна применяться

так, чтобы защищать ваши данные впоследствии, чтобы даже в случае, если

вам придется устанавливать Windows с нуля, вы могли применить свои

данные позже для последующего их использования. Безопасность нельзя

игнорировать.

Вам также следует учитывать применение безопасности

концептуально и технически, используя концепцию безопасности под

названием Глубокая защита (Defense in Depth). Безопасность необходимо

продумывать и применять ко всем системам, сервисам, приложениям и

сетевому оборудованию, обеспечивая работу вашей системы и подключение к

интернету. Опубликованные политики и продуманные планы обеспечивают

продуктивность пользователей системы, и знакомят их с общими политиками

использования. Непрерывное обслуживание позволит обеспечивать прирост

ваших вложений. Чтобы предотвратить появление «дыр» в архитектуре

безопасности, необходимо использовать планирование и применять модель

безопасности, использующую концепцию 'Defense in Depth'. На рисунке 1

показано применение такой концепции на упрощенном уровне, вы можете (и,

конечно, должны) добавлять дополнительные уровни в зависимости от того,

как построена ваша домашняя или корпоративная сеть.

Рисунок 1: Концептуализации

и реализация защиты Defense in Depth

Защиту Defense in

Depth, как видно из рисунка, можно подстраивать в соответствие с вашими

нуждами. В этом примере, политика безопасности необходима для

обеспечения безопасного взаимодействия пользователей системы и сети.

Также, укрепление ваших систем, телефонов, настольных ПК, сервисов,

приложений, серверов, роутеров, коммутаторов и PBX должно быть принято

во внимание, чтобы быть уверенным в том, что все точки доступа охвачены.

Также неплохо иметь такое средство защиты публичной сети, как

межсетевой экран, но всегда нужно расширять эти границы и добавлять

такие элементы, как фильтры и сканеры, чтобы обеспечить более

многогранную поддержку. Вам также нужно будет иметь возможность

осуществлять мониторинг и вести журналы всей информации для ее

последующего использования.

Windows 7 также была создана для

интеграции и использования в средах, которые должны отвечать требованиям

высокого уровня безопасности, таким как правительственные и военные

среды. При учете базовых принципов безопасности Windows важно помнить,

что любая система производственного уровня должна быть сертифицирована

уровнем безопасности C2 из Orange Book. Microsoft Windows также должна

отвечать требованиям сертификации Common Criteria Certification. Для

дополнительной информации по этим темам смотрите статьи, ссылки на

которые приведены в разделе дополнительных ссылок в конце этой статьи.

Windows 7 очень гибкая система, и ее многие опции позволяют настроить ее

для использования всех ее функций (минимальная безопасность), или

использования только базовых возможностей, и тех операций, которые вы

настроили для использования (максимальный уровень безопасности). В

Windows 2008 и Windows 7 функция безопасности повышена в десять раз,

если эти две ОС совместно настроены должным образом.

Примечание:

важно помнить, что отрицание проблемы (или потенциальной проблемы) – не

вариант. Оставленные на потом, или вообще игнорируемые проблемы лишь

усложняют ситуацию. Лень лишь выиграет вам немного времени. Безопасность

в неизвестности такой не является. Несоответствие требованиям лишь

добавляет проблем позже, когда необходимо соответствие. Тщательное

развертывание безопасности на домашнем ПК или на предприятии (одинаково

важны) предотвратит проникновение и атаки, и обеспечит несколько уровней

защиты для большей надежности работы ваших систем. Необходимо

знать основы безопасности и то, как действовать до и после возникновения

атак, если вам нужна защита.

Итак, теперь, когда вы ознакомлены с

основными понятиями безопасности, давайте применим то, что мы узнали,

при настройке параметров безопасности Windows 7. Учитывая, что у нас

есть знания того, почему нужно применять безопасность, когда ее

применять, а также нам известны причины управления ею, мониторинга и

обновления, нам лишь нужно применить эти концепции безопасности при

настройке системы Windows 7. Это осуществляется довольно просто, если

знаешь, что нужно сделать. Если вы новичок в Windows или испытываете

трудности с привыканием к 7 (возможно вы не использовали Vista), то

очень важно отвести часть времени для ознакомления с этими инструментами

с помощью таких интернет ресурсов, как TechNet или Microsoft Support.

Например, многие шаблоны и перечни можно найти в интернете на сайте

Microsoft.com, что даст вам возможность пройти шаг за шагом через

применение и использование безопасности в своей системе Windows. Вы

также можете найти полезные инструменты в разделе дополнительных ссылок в

конце этой статьи.

Шаблоны не являются панацеей и иногда могут

вызывать обратный эффект, если их использовать неправильно (или они

настроены неправильно), поэтому всегда будьте внимательны, даже если

загружаете эти шаблоны непосредственно с Microsoft.com. Очень важно

всегда читать документацию, которая идет с шаблоном, чтобы иметь

возможность правильно его применить. Также будет правильным сказать, что

без определенных знаний основ самой ОС, или знаний базовых принципов

работы ОС вы не сможете обеспечить высокий уровень

безопасности на длительное время. Четкое понимание ядра ОС и ее служб

необходимо, если вы хотите иметь возможность обеспечивать высокую

степень защиты даже после настройки базового уровня безопасности.

Причиной того, почему это важно для всех, кто применяет безопасность в

ОС, является знание того, что ваша система активно сканируется и

проверяется на предмет уязвимостей. Ведение журналов регистрации событий

крайне полезно, поскольку вы можете настроить аудит (а качестве

примера) и получать подробную информацию о том, что происходит с вашей

системой и внутри ее. Большинство (если не все) журналов по своей

природе являются не очень понятными и могут создавать проблемы,

используя самые обобщенные термины или машинный язык. Вам нужно выходить

в интернет и разгадывать тайну этих журналов, что с определенным опытом

становится делать все проще и проще. Вы прочтете множество вещей, о

которых ранее не знали, а также найдете множество инструментов, которые

захотите добавить в свой пакет инструментов, после того как

протестируете их.

Вам также нужен определенный уровень гибкости

при применении безопасности, уровень, который позволит вам

соответствовать целям и требованиям предприятия (таким как доступ в

интернет) без проблем, в то же время, поддерживая высокий уровень

безопасности. Отличным примером может стать инструмент управления

пользовательскими учетными записями (User Account Control - UAC),

который, при правильной настройке, может обеспечивать высокий уровень

безопасности или может быть совсем отключен. Вам нужно будет

перезагрузить компьютер, если вы отключите UAC.

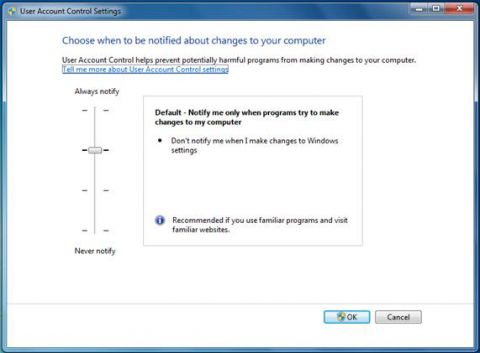

Увеличить

Рисунок

2: Настройка уровня безопасности посредством параметров UAC

Инструмент

UAC используется для того, чтобы не позволять программам или

приложениям вносить изменения в операционную систему компьютера. Он

работает посредством ограничения доступа в ядре ОС, и затем

предоставляет подробную информацию пользователям о той программе,

которая пыталась себя установить или внести изменения в ОС. Это полезно

тем, что дает возможность проверить, что делает программа, и предпринять

меры, если вы не хотите, чтобы эта программа внесла изменения. UAC

впервые была представлена в Windows Vista, но поскольку ее нельзя было

отключить, ее считали «раздражающей» как минимум. Она раздражала

пользователей, которые не могли ее обойти. Разработчики Windows также

имели множество трудностей с написанием кода из-за ограничений UAC и

нуждались в обходных путях. Теперь, когда Windows 7 вышла, UAC можно

отключать, полностью убирая уровень безопасности и обеспечивая больше

гибкости и вариантов выбора.

Внимание! Чтобы

обезопасить систему, не рекомендуется полностью отключать UAC, или если

по каким-то причинам вам понадобилось это сделать, не забудьте включить

ее снова.

Установка и укрепление Windows 7

Windows 7

безопасна по своей природе. Во время установки ОС всегда рекомендуется

выполнять свежую установку ОС на недавно приобретенное (или обновленное)

совместимое аппаратное оборудование и затем укреплять ее. Укрепление

системы представляет собой процесс повышения уровня безопасности на

только что установленной базовой операционной системе путем настройки

необходимых параметров безопасности, удаления ненужного ПО и настройки

дополнительных параметров политики.

Примечание:

Нужно проделать небольшую работу по планированию, когда речь идет о

выборе аппаратного оборудования для Windows 7, поскольку если вы хотите

использовать виртуализацию, Windows Trusted Platform Module (TPM)

Management и другие функции, такие как BitLocker, вам нужно приобрести

соответствующее аппаратное оборудование, чтобы эти функции работали.

После

корректной установки ОС и ее базовой настройки происходит процесс ее

укрепления. Следует ли всегда выполнять новую установку или можно

укрепить уже работающую ОС Windows? Технически вы можете укрепить уже

используемую систему, но прежде чем это сделать, вам сначала нужно

ознакомиться с ней, проанализировать ее, осмотреть, и, конечно, провести

аудит уровня безопасности, настроенного и используемого в этой системе.

Нет смысла укреплять систему, которая уже взломана. Вы также не всегда

знаете, как применение безопасности повлияет на производственную

систему, независимо от того, используется она дома или в корпоративной

среде. Иногда создаются дубликаты систем, чтобы можно было все

тестировать, но на это требуется время и ресурсы, однако это того стоит,

поскольку помогает найти и избежать проблем, которые могут возникнуть

при построении и развертывании среды. Вы можете причинить больше вреда,

чем пользы, если не знаете, как изменения настройки безопасности или

шаблоны повлияют на сервисы в производственной системе. Например, вы

можете применить модель безопасности к системе и посредством слишком

строгих правил фильтрации на брандмауэре лишить определенное приложение

возможности нормально функционировать ' например, приложение использует

определенный порт, который закрыт брандмауэром, что заблокирует доступ

приложения. Это может вызвать негативные последствия, если приложение

использовать на предприятии и было необходимо для продуктивности, а для

исправления проблемы может потребоваться некоторое время и силы. Вот

почему проще установить новую Windows 7, а затем укрепить ее, поскольку

это не займет много времени и позволит вам убедиться в том, что

безопасность остается максимально высокой. Вы также можете ускорить

процесс, особенно если используете виртуальную машину (VM) или VHD файл,

который дает вам возможность использования нескольких экземпляров ваших

компьютеров, работающих на виртуальной среде, а также позволяет быстро

восстановиться, если не используется избыточность. Поскольку

виртуализация упрощает процесс установки при создании образов клонов для

процесса резервного копирования, вы можете восстанавливать свои

компьютеры очень легко и быстро. Мо затронем процесс виртуализации позже

в этой статье. Если обход отказа включен и настроен, пользователь

компьютера может даже и не заметить сбой виртуальной машины.

Вы

можете укрепить систему, а затем получить доступ к защищенным данным

через хранилище с общим доступом, базы данных и репозитории на высокой

скорости с использованием опций обхода отказа и избыточности, которые не

только позволят содержать информацию в сохранности, но и отдельно от

данных, к которым вы получаете доступ. Если вы все правильно

распланируете, вы сможете создавать снимки полностью подготовленных,

настроенных, защищенных и обновленных версий Windows и в случае

катастрофы, восстанавливать образы системы обратно на свое аппаратное

оборудование за 1/3 времени, которое требуется для этого без

использования клонирования образов и виртуализации. Затем после

восстановления базовой ОС, вы можете подключиться к хранилищу с общим

доступом для получения необходимых данных.

Итак, каковы же

действительные шаги по укреплению ОС после ее установки? И есть ли

определенный порядок этих шагов? Если бы существовал четко определенный

набор шагов по установке и укреплению, они бы шли в следующем базовом

порядке: установка, удаление всего не используемого, обновление системы,

применение базовой безопасности и затем резервное копирование для

быстрого восстановления в случае необходимости, как показано в следующем

списке:

- Шаг 1 - Установка базовой ОС с

выбором необходимых опций для повышения безопасности во время установки и

отключением ненужных сервисов, опций и программ.

- Шаг 2

- Установка всех рабочих комплектов администратора, инструментов

безопасности и необходимых программ.

- Шаг 3 -

Удаление ненужных сервисов, программ и приложений. Отключение или

удаление неиспользуемых учетных записей пользователей и групп.

- Шаг

4 - Установка Service Pack, исправлений и обновлений.

Обновление всех установленных программ.

- Шаг 5 -

Запуск аудита безопасности (сканер, шаблоны, MBSA, и т.д.) для

получения информации о текущем уровне безопасности

- Шаг 6

- Запуск восстановления системы (System Restore) и создание точки

восстановления. Приложения резервного копирования и восстановления для

восстановления после крушений системы.

- Шаг 7 -

Резервное копирование системы с возможностью ее быстрого восстановления

после краха.

Этот список весьма прост. Вы можете добавлять

дополнительные шаги и расширять его. Этот список не оконченный, но

является хорошим началом в получении представления о том, с чего

начинать при применении безопасности в Windows 7 после базовой

установки. Если выполнена новая установка Windows 7, то следующим шагом

будет удаление нежелательного ПО, служб, протоколов и программ, которые

вам не нужны. Это можно сделать с помощью панели управления.

Затем

вы можете перейти в панель управления и указать, кому будет разрешено

использовать компьютер, с помощью приложения User Accounts. Здесь нужно

удалить все учетные записи, которые вам не нужны, или просто отключить

их. Конечно нужно быть осторожным со стандартными пользователями и

группами, поскольку некоторые из них связаны со службами, работающими в

ОС, они также могут влиять на то, как осуществляется доступ к данным в

вашей системе и т.д. Вы также можете с легкостью отключать учетные

записи, если не уверены, что их можно удалять. Еще одним приемом,

используемым большинством специалистов ИТ-безопасности является

ситуация, когда вы оставляете учетную запись локального администратора

на месте и выполняете ее аудит на предмет попыток воспользоваться этой

учетной записью, или учетной записью администратора домена, которую

нужно защищать еще надежнее и проводить ее полный аудит. В качестве

общепринятой методики специалисты не используют встроенные учетные

записи при управлении масштабными сетями систем Microsoft и создают

новые учетные записи администраторов, активность которых при

необходимости можно легко отследить. Проводя аудит этих учетных записей и

используя новые учетные записи с правами администраторов, вы повышаете

уровень безопасности вдвое. Во-первых, вы имеете возможность узнать,

если кто-то пытается зайти в вашу систему от имени стандартных учетных

записей, хотя этого не должно происходить. При аудите вы можете

отслеживать такие попытки в случае их возникновения. Такое применение

безопасности к учетным записям известно под термином приманки (honeypot)

и полезно при поиске возможных попыток несанкционированного доступа к

системе. Во-вторых, вы удаляете половину уравнения, когда кто-то

пытается взломать учетную запись через базовые учетные данные, такие как

имя пользователя и пароль. Если вы устраните простые для взлома учетные

данные, то вам лишь останется настроить сложный и надежный пароль,

которые будет трудно взломать. Если вы настроите встроенные учетные

записи в качестве приманки, вы сможете создать очень сложный для взлома

пароль и ограничить эту учетную запись настолько, что в случае ее взлома

злоумышленник ничего не сможет сделать в вашей системе. Вам также нужно

сменить все пароли встроенных учетных записей на более сложные.

Используйте лучшие методики подбора безопасных паролей для защиты этих

учетных записей и их полного аудита. Вам также следует настроить

политику, которая заставит конечных пользователей, желающих изменить

пароль, пройти через процесс, где им будет разрешено использовать только

тот пароль, который достаточно сложен и надежен. Это лишь один совет по

укреплению, который обеспечивает такие преимущества, как возможность

поиска взломщиков через логи и аудит.

Подсказка :

В Windows Server 2008 можно устанавливать функциональность

«ядра» ('core'), что является процессом укрепления, применяемым к

системе во время ее установки. После установки сервер будет работать

только с минимальным набором функций по вашему выбору, что снижает риск

подверженности средствам атак. Windows 7 можно укрепить, но она не имеет

такой опции установки как 2008, которая просто ограничивает систему во

время установки. Чтобы укрепить Windows 7, нужно применять политики,

шаблоны и вручную настраивать параметры безопасности должным образом.

Учитывая

все вышесказанное, как использовать функцию ограничения и защиты

Windows 7? Самым простым способом начать процесс ограничения системы

является использование меню Пуск для поиска всего, что связано с

безопасностью, хранящееся в системе и индексируемое. Для этого просто

нажимаете кнопку Пуск, чтобы открыть меню. Затем вводите ключевое слово

'безопасность (security)' в поле «Поиск программ и файлов». На рисунке 3

показаны опции меню Пуск, выданные в результате поиска по ключевому

слову 'Security'.

Рисунок 3: Поиск и просмотр

опций безопасности, найденных с помощью меню Пуск

Здесь

показано, что Программы, приложения (или действия) Панели управления,

Документы и Файлы выбраны и организованны для удобного просмотра и

доступа. Говоря кратко, Локальная политика безопасности (Local Security

Policy) (если ее выбрать) является редактором политики, позволяющим вам

просматривать и настраивать политики безопасности вашей системы.

Редактор Local Security Policy показан на рисунке 4. Здесь вы можете

внести необходимые изменения в любую политику на основе настроек ОС.

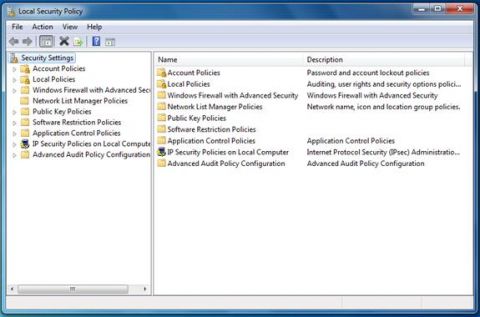

Увеличить

Рисунок

4: Просмотр и настройка безопасности в Local Security Policy

Совет

' для полного контроля над политиками нужно использовать Windows 7 с

такими продуктами Windows Server, как Windows Server 2008 R2. В этом

случае вы сможете воспользоваться Active Directory (AD) и Group Policy.

Если

вы хотите локально настроить аудит определенного события (например,

вход и выход из системы), то вы можете указать это действие в консоли

Local Security Policy (рисунок 4). В панели управления вы можете перейти

в приложение инструментов администрирования (Administrative Tools),

чтобы найти редактор Local Security Policy, или просто выполнить поиск в

меню Пуск. Когда Windows 7 используется с Active Directory, можно

использовать групповую политику (Group Policy), которая представляет

собой надежную службу, позволяющую вам настраивать, управлять и

разворачивать параметры и настройки, а также программные приложения, но

вам нужно будет подключить Windows 7 к действующему домену и управлять

ей соответственно, чтобы воспользоваться всеми этими возможностями.

Если

вам нужно настроить безопасности на основе политик, это самый простой

способ. Можно найти множество инструментов, которые необходимы для

настройки, в Панели управления и/или в пользовательской консоли MMC,

которую вы настроите и установите. Центр безопасности Microsoft Security

Center (Windows Vista, XP) использовался для централизации большинства

функций безопасности в прошлом. Он был заменен центром действий (Action

Center), и теперь действия безопасности очень просто найти, просмотреть и

выполнить, имея определенные разрешения. Например, как показано в меню

Пуск (рисунок 3), действие «Проверять состояние безопасности» ('Check

security status'), если оно выбрано, предоставляет список настроек

безопасности, которые Windows 7 рекомендует выполнить, например,

обновление системы, или таких программ, как антивирус (AV). Если вы

выбрали действие, система отправит вас в центр действий для исправления

имеющихся проблем.

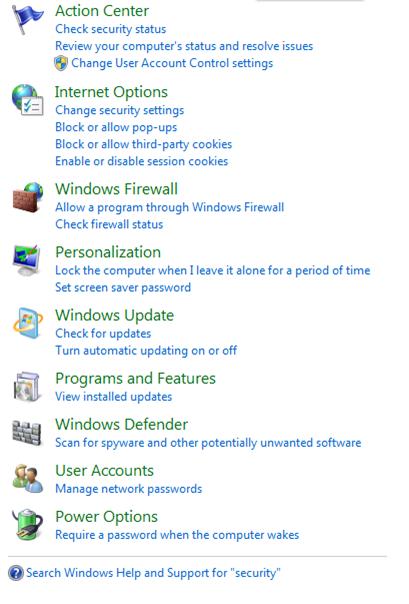

Рисунок 5: Настройка

действий безопасности и опций приложений панели управления

Совет:

На рисунке 5 показаны действия безопасности, находящиеся в панели

управления, которые можно выполнить. Если вы перейдете в меню Пуск,

введете «Безопасность» (security) и нажмете на строку панели управления,

вам будет предоставлен список действий и настроек безопасности, которые

можно сразу же настроить в доступном и понятном списке.

В центре

действий (или при просмотре списков действий) вы можете просто перейти

вниз по списку и настроить каждый элемент соответствующим образом. Это

краткий обзор опций безопасности, которые можно настроить в списке

центра действий:

- Центр действий (Action Center)

' центр действий пришел на замену центру безопасности. В центре

действий вы можете указывать действия, которые ОС будет выполнять. С

вашего разрешения действия могут выполняться. Здесь вам будет сказано,

если ваша антивирусная программа не обновлена. Вы можете заходить в

центр действий для выполнения действий, связанных с безопасностью.

- Опции

интернета (Internet Options) ' веб просмотр любого типа

открывает двери для потенциальных рисков, связанных с интернетом. Если

вы используете прокси-сервер, пользуетесь веб фильтрацией (и

мониторингом) и постоянно обновляете свою ОС самыми последними

обновлениями, вы можете оказаться в ситуации, где безопасность может

быть скомпрометирована. В приложении опций интернета в панели управления

(Internet Options Control Panel) вы можете указывать зоны безопасности,

разрешать доступ только к определенным URL адресам, разворачивать

расширенные параметры безопасности в закладке Дополнительно (Advanced) и

многое другое. Сам браузер оснащен фильтром фишинга, который

предотвращает атаки фишинга (Phishing), а также имеет другие

настраиваемые опции, такие как InPrivate Browsing, которая не позволяет

хранить вашу личную информацию, что особенно полезно при использовании

компьютера в публичных интернет-кафе.

- Брандмауэр Windows

' как и любой другой программный или аппаратный межсетевой экран,

брандмауэр Windows Firewall может предотвращать базовые атаки по

умолчанию, и его можно настраивать многогранно для высокого уровня

контроля над тем, что может входить и исходить с системы вашего

компьютера, когда он подключен к публичной или частной сети. Перейдя в

панель управления и выбрав брандмауэр Windows, вы получите доступ к

большинству параметров конфигурации брандмауэра. Вы можете нажать на

кнопку дополнительных параметров (Advanced) в диалоге для доступа к

дополнительным параметрам и опциям конфигурации. В Windows 7 вы можете

разворачивать несколько политик брандмауэра одновременно и использовать

обозначение домена (Domain designation) для более простой настройки и

управления брандмауэром Windows.

- Персонализация

(Personalization) ' опции персонализации представляют собой то

место, где можно изменять внешний вид Windows, но здесь же вы можете

настраивать пароли своей экранной заставки. Если Windows 7 используется

на предприятии, пользователей необходимо научить тому, как запирать свои

рабочие станции всякий раз, когда они покидают свое рабочее место, или

создать параметры политики, которые бы делали это автоматически после

определенного периода бездействия системы; экранная заставка, если

настроить ее на запрос повторного входа после такого периода, может быть

очень полезной. Дома это может стать вашей лучшей линией защиты, если

вы покидаете компьютер и забываете его запереть.

- Обновления

Windows Update ' все версии программного обеспечения требуют

определенный уровень исправлений. Можно подготавливать, тестировать и

пытаться разработать идеальный продукт, но невозможно учесть все. Также

обновления и новые выпуски программ требуются для обновления вашей

системы в течение ее использования. Поскольку в системе имеются

усовершенствования, требования, необходимые для других технологий

разработки, новые уязвимости безопасности и обновления драйверов для

более хорошей производительности и функциональности,

всегда будет необходимость в использовании Windows Update. Windows (и

Microsoft) Upd ate или производственные версии управления исправлениями

(например, WSUS) используются для централизованного управления и

установки обновлений. Эти инструменты используются для контроля,

отслеживания и мониторинга ваших текущих и будущих потребностей в

обновлениях. Настройте автоматическое обновление, или возьмите за

правило делать это вручную, поскольку это просто необходимо делать. Если

вы не будете обновлять свою систему, как рекомендуется (а иногда

требуется), вы подвергаете себя риску атаки.

- Программы и

функции (Programs and Features) ' помимо обновлений Windows

Updates вам также нужно часто проверять, что установлено у вас в

системе, особенно если вы работаете в интернете и/или загружаете

программные продукты с интернет серверов. Например, установка простого

обновления Java, если вы не внимательно прочитали информацию по нему во

время установки, может также установить панель инструментов в вашей

системе, которая интегрируется в ваш веб браузер. Сейчас это

контролируется более жестко, но в любом случае, вам следует время от

времени проверять, что установлено у вас в системе.

- Windows

Defender ' шпионские программы – это приложения, которые

изначально использовались для незаконной торговой деятельности, и

которые выполняют такие вещи, как повышение нагрузки, перенаправление

вашего обозревателя и отправка информации о ваших действиях. Хотя

антивирусные программы блокируют некоторые из таких приложений, Windows

Defender (или другое ПО для удаления шпионских программ) нужно

использовать для отчистки оставшихся шпионских программ. Куки (Cookies),

хотя и безвредные по своей природе, могут иногда подвергаться

манипуляциям для незаконных целей. Убедитесь, что Windows Defender часто

обновляется новыми файлами дефиниций и исправлениями, чтобы быть

уверенным в том, что он способен обнаружить самые свежие шпионские

программы. SpyNet – это сообщество, к которому обращаются специалисты

Microsoft для наблюдения, изучения и устранения ущерба от шпионских

программ.

- Пользовательские учетные записи (User

Accounts) ' управление учетными записями пользователей является

основой защиты доступа к вашему компьютеру, равно как и ко всему, что

работает под его управлением. Например, если вы создади

Источник: http://oszone.net/12741/Windows-7-Security-1